- この記事の要約

- ⚠️ 【厳重注意】非公式ツールによる「署名の強制書き換え」の危険性

- ⚠️ 【厳重警告】安易な「セキュアブート無効化」が招く致命的なリスク

- セキュアブートを「無効」にした環境でのKB配信と致命的な落とし穴

- この記事について

- ダイジェスト版

- セキュアブートなんて無効にしておけば問題ないじゃん…

- 【世代別】2026年問題の起動不能リスク予測表

- 簡易版本文

- 詳細本文

- Q&A:よくある質問と回答

この記事の要約

※ この要約はGoogle Geminiを利用して作成されました

2026年6月に到来するセキュアブート証明書「Microsoft UEFI CA 2011」の有効期限切れ問題(通称:2026年問題)のメカニズムとリスクを徹底解説します。

2026年1月の累積更新で開始された「環境識別」の裏側を暴き、自身のPCが「起動不能(No Boot)」に陥る個体かどうかをPowerShellで直接診断する技術的な自衛術を公開。最新BIOS適用の重要性と、非サポートPCが迎える「物理的寿命」の現実を直視するための技術ガイドです。

※ 6分53秒

⚠️ 【厳重注意】非公式ツールによる「署名の強制書き換え」の危険性

現在SNS等で紹介されている「Rufus等でマザーボード内の署名を全消去し、2023年版を無理やり植え付ける手法」は、

メーカー提供の「正規のBIOS更新」とは全く別物の、極めてリスクの高い改造行為です。

⚠️ 【厳重警告】安易な「セキュアブート無効化」が招く致命的なリスク

(非公式ツールの危険性とは別に、必ずお読みください)

「設定をオフにすれば済む話だ」——それは非常に危険な誤解です。セキュアブートの無効化は、Windows 11が備える防御機構をすべて自ら放棄することを意味します。

1. 「信頼の鎖」の切断と、OSの脆弱化

電源を入れてからOSが立ち上がるまでの「無防備な時間」を守る唯一の門番がいなくなります。アンチウイルスソフトすら検知できない起動前の「見えない汚染(ブートキット)」に対して、PCは完全に無防備となります。

2. 連鎖的に停止する高度な保護機能

「メモリ整合性(HVCI)」や「コア分離」はセキュアブートを前提としています。この土台を外せば、現代のサイバー攻撃に対する抵抗力を失うだけでなく、Windows SandboxやWSL2(Linuxサブシステム)の動作にも深刻な影響を及ぼします。

🛡️ 当サイトの断固としたスタンス

鍵が壊れたからといって「玄関のドアを外して開放する」ような暴挙はお勧めできません。無効化はあくまで「セキュリティを犠牲にした延命処置」であることを自覚し、正攻法を第一に追求してください。

セキュアブートを「無効」にした環境でのKB配信と致命的な落とし穴

「設定を無効にすれば、2026年問題は完全回避できる」という考え方は、技術的には「問題の先送りとリスクの積み立て」に過ぎません。

1. Windows Updateの挙動:修正は届くが「鍵」は変わらない

無効PCでも累積更新(KB5074109等)は配信・インストールされますが、中身は不完全です。

- OS上の修正: 脆弱性パッチは適用されます。

- 【致命的】署名DB(db)の更新失敗: 肝心のマザーボード内の署名書き換えは、無効状態ではスキップされます。OSは最新になっても、ハードウェア内の「鍵」は古い期限切れのまま一歩も改善されません。

2. 「後から有効化」した瞬間に爆発する時限爆弾

- 将来の強制的な有効化: 特定のオンラインゲーム(不正防止ツール)、高度なセキュリティソフト、あるいはWindows 11の次期大型アプデ(25H2等)において、有効化が必須となる場面が必ず訪れます。

- その瞬間のNo Boot: 数ヶ月後に有効に戻した際、署名が古いまま(更新に失敗したまま)であれば、PCは即座に起動不能(No Boot)に陥ります。

3. セキュアブート無効化が招く「5つの実務的制約」

- ① Windows Sandbox: 起動不能。安全な隔離テスト環境を失います。

- ② WSL2 / Docker: 動作不安定化、あるいはカーネル保護エラーでの停止。

- ③ メモリ整合性(HVCI): 強制オフ。カーネルレベルの攻撃耐性が激減。

- ④ BitLocker: 起動のたびに「48桁の回復キー」を求められる地獄の運用に陥る可能性。

- ⑤ 動作要件警告: デスクトップに「システム要件未充足」の透かしが常時表示。

【当サイトの結論】

無効化は嵐を避ける「一時的な避難所」であり、住処(永続的な解決策)ではありません。今月の更新を確実に適用し、「正攻法での生存ルート」を死守してください。

この記事について

確定申告時期、e-Tax利用時に「マイナンバーカードの署名用電子証明書の有効期限切れ」が話題になりますが、実はWindows PCの深部(UEFI)でも、目に見えないところで「証明書の期限切れ」が刻一刻と近づいています。

| キーワード | 2026年問題, セキュアブート, 証明書期限切れ, Microsoft UEFI CA 2011, PowerShell診断 |

| 対象OS/機材 | Windows 11 (25H2/24H2), UEFIセキュアブート対応PC |

| 対象読者 | 自作PCユーザー、システム管理者、自分のPCの寿命を把握したい上級者 |

| 更新履歴 | 2026/01/16 ・・・ 初版公開 2026/01/16 ・・・ 最新のKB5074109情報を反映した構成に修正 2026/01/21 ・・・⚠️ 【厳重注意】非公式ツールによる「署名の強制書き換え」の危険性(2026/01/21 追記)など3セクションを追加しました |

ダイジェスト版

テキスト版ダイジェスト

Windowsのセキュリティの根幹である「セキュアブート」に使用されている、Microsoft発行の電子証明書の有効期限が2026年6月に切れます。

2026年1月の更新(KB5074109等)から、Microsoftはこの問題を回避するための「環境選別(生存確認)」をサイレントで開始しました。

本記事では、この「密かな脅威」が自分のPCにどう影響しているのか、PowerShellを使ってマザーボードのNVRAM内の署名を直接覗き見、生存可否を判定する方法を詳しく解説します。

※ 6分53秒

わかりやすく解説

今回の記事は専門用語が多いですが、私たちの生活に例えると「家の鍵の有効期限」の話です。

このブログのスタンス:速報性と予防効果を最優先する理由

当サイトのトップページにも記載していますが、改めて、私たちの情報発信における最も重要なスタンスについてお話しさせてください。トラブルシューティング手法などの一般記事は十分な精査を行った後に公開していますが、毎月のWindows Updateに関する記事においては「速報性と予防効果を最優先」してお届けしています。

【重要】私たちが「正確性」以上に「速報」を重視する理由(クリックで展開)

公開内容に錯誤などが含まれていた場合は、速やかに修正や続報の提供を行っています。この点はご了承の上、ご寛容ください。

このサイトではWindows Update情報や、Winの不具合情報などを発信する上で、完全な正確性より、速報性や予防効果に重きを置いているなどいくつかの注意点があります。

これは、単なる免責事項ではありません。読者の皆様のPCを深刻なトラブルから守るために、私たちが最も大切にしている編集方針です。

セキュアブートなんて無効にしておけば問題ないじゃん…

「2026年6月に起動できなくなるなら、設定をオフにすればいい」という考えは、あくまで一時的なトラブル解決のための「緊急手段」に過ぎません。これを常時無効のまま運用することには、以下のような極めて高いリスクが伴います。

- 1. OSのセキュリティ要件(Windows 11)の喪失: Windows 11においてセキュアブートは正常動作の必須要件です。無効化を続けると、将来の大型アップデート(機能更新)が適用できなくなるなど、OSの寿命を自ら縮めることになりかねません。

- 2. 「信頼の鎖」の切断による深刻な脆弱化: セキュアブートをオフにしたままオンラインで使用することは、OS起動前の「無防備な領域」をサイバー攻撃に明け渡すことを意味します。

- 3. 高度な保護機能の連鎖的な停止: セキュアブートは「メモリ整合性(HVCI)」などの強力な防御機構の土台です。この土台を外すことは、現代のWindowsセキュリティにおける多層防御を根底から崩すことと同義です。

【厳重警告】メモリ整合性保護(コア分離)との密接な関係

セキュアブートを無効化することは、単に起動プロセスのチェックを省くことだけではありません。Windows 11の強力な保護機能である「メモリ整合性(HVCI)」の信頼性の土来を自ら破壊することに他なりません。

この機能が採用されるに至った「攻撃側の高度化」を考慮すると、セキュアブートを切ることは「赤ちゃん(PC)を裸で荒野(インターネット世界)に放置するに等しい」と考えるべきです。

- 1. 「信頼の起点(Root of Trust)」の喪失: メモリ整合性保護は、仮想化ベースのセキュリティ(VBS)を利用して、悪意のあるコードがカーネルモードへ注入されるのを防ぎます。このVBSが「改ざんされていない状態」で起動したことを保証するのがセキュアブートです。これをオフにすると、保護機能が動作していても、システム自体が既に汚染されている可能性を排除できなくなります。

- 2. セキュリティダッシュボードの警告と機能不全: セキュアブートを無効化すると、Windowsセキュリティの「デバイスセキュリティ」タブにおいて、「コア分離」の詳細設定が正常に表示されなくなったり、警告アイコン(!)が表示されたりします。これにより、メモリ整合性自体が強制オフになり、再設定不能になるケースも報告されています。

- 3. 2026年問題回避と引き換えにする代償: 起動不能を避けるためにセキュアブートを切るという行為は、多層防御の最も外側の壁を壊すだけでなく、内側の強力な防御機構(メモリ整合性)をも無効化・弱体化させることになります。

※ おまけセクションに設置の「セキュアブートが無効なPCを『外から』クロールできるのか?」もご参照ください。

【世代別】2026年問題の起動不能リスク予測表

PCの製造年次(購入時期)によって、生存率(対策が自動で完了する確率)が大きく異なります。ご自身のPCがどの「世代」に該当するか、以下の表でリスクを確認してください。

| 製造・購入時期 | 主な世代 | 起動不能リスク(予測) | 理由と状況 |

|---|---|---|---|

| 2011年〜2014年 | Win 7 / 8 初期 | 極めて高い (50%〜) | セキュアブート黎明期。BIOS更新が絶望的で、OSパッチもUEFIの古い仕様により弾かれる可能性が大です。 |

| 2015年〜2019年 | Win 10 全盛期 | 高い (30%〜40%) | 第6〜8世代CPU機。メーカーのBIOS更新が既に終了している場合が多く、NVRAMロックによりOSからの書き換えが失敗しやすい時期です。 |

| 2020年〜2023年 | Win 10末期/11初期 | 中程度 (10%〜20%) | 1月パッチで「2023年版」が届く可能性は高いですが、BitLockerの発動や、カプセル更新未対応機での脱落が懸念されます。 |

| 2024年以降 | Win 11 最新機 | 低い (1%未満) | 製造段階で「2023年版」が組み込まれているか、自動更新の仕組みが確立されているため、ほぼ安全と判定されます。 |

なぜこれほど高い割合で「脱落者」が出るのか?

1. 「Windows 10のサポート終了」という最悪のタイミング

2025年10月にWindows 10がサポート終了(EOL)を迎えます。そのわずか半年後に2026年6月の期限が来るため、「ネットには繋がっているが更新パッチが配布されないWin10機」が数千万台規模で野放しになり、そのまま証明書の期限切れを無防備に迎えることになります。

2. 「OSは更新したが、基盤が書き換わっていない」隠れ未対策

1月の更新プログラム(KB5074109等)を正常に適用できたとしても、マザーボードの書き込み制限によって「証明書の更新だけがスキップされた」個体がかなりの割合で発生します。

- 自作PC・BTO: 手動でのBIOS更新率が極めて低いため、リスクが一点に集中します。

- 中古PC: 前オーナーが適切な対策をせずに放出したPCが、2026年6月以降に購入者の手元で突然死する「時限爆弾」となるリスクがあります。

3. BitLockerによる「二次的」起動不能

たとえ証明書が正しく更新されたとしても、その「構成の変化」を検知したBitLockerが回復キーを要求する場合があります。キーが分からずに「データを捨てて初期化(あるいは実質的な文鎮化)」を余儀なくされるユーザーが相当数出ると予測されます。

簡易版本文

PCにあまり詳しくない方などにご用意した簡易版解説です。

【コラム】3分でわかる「PCの証明書切れ」ってなに?

そう思われるかもしれませんが、今回の問題は少し特殊です。実は、Windows(ソフト)の問題だけでなく、PC本体(ハード)との「連携」が鍵を握っています。

2026年1月15日に配信された更新プログラムは、いわば「役所から届く更新のお知らせ」のようなものです。Microsoftは今、あなたのPCが新しい証明書に書き換えられるタイプかどうかを一台ずつチェックしています。

- 今月の更新を正しく適用する: 「更新の案内」を正しく受け取り、将来的に自動で新しい証明書(2023年版)に書き換えてもらうための準備が整います。

- 更新を無視・放置する: 手続きが漏れてしまい、2026年6月になった瞬間に「身分証が使えません(OSを起動できません)」と門前払いされるリスクが高まります。

【判定】あなたのPCは大丈夫?かんたんチェック

「2026年問題」の影響を強く受ける可能性があるのは、主に以下のようなPCです。ご自身の環境と照らし合わせてみてください。

| 状況 | 危険度 | 理由 |

|---|---|---|

| 2024年以降に買った最新PC | 安心 | 最初から「新しい鍵」を持っています。 |

| 有名メーカー製のノートPC(5年以内) | やや注意 | Windows Updateで自動的に対策される確率が高いです。 |

| 自作PC・BTOパソコン | ⚠️要注意 | 自分で「BIOS更新」という作業が必要になるかもしれません。 |

| 無理やりWindows 11を入れた古いPC | ❌危険 | 2026年6月が「物理的な寿命」になる恐れがあります。 |

今日からできる!「初心者のための自衛策」3ステップ

難しい理屈はさておき、あなたのPCと大切なデータを守るために、以下の3点だけは守ってください。

詳細本文

2026年6月、Windowsのセキュリティの根幹を支える「信頼の鎖(Chain of Trust)」が物理的な限界を迎え、一部切断されようとしています。2026年1月の定例累積更新プログラム(KB5074109 / KB5073724)は、この未曾有の事態を回避するための「環境識別フェーズ」の号砲となりました。

ここでは、OSの深部で何が起きているのか、そして上級者が自らステータスを診断するための技術的詳細を解説します。

前提:起動不能の対象になる可能性のあるPC

2026年6月の「証明書期限切れ」問題は、一部の特殊な環境だけでなく、Windowsを利用しているすべての人に影響が及ぶ可能性があります。特に以下の条件に当てはまる場合、対策が必要な「リスク対象」となります。

1. 2023年版証明書へ移行していない「すべてのPC」

現在もっとも一般的で、かつ全覚悟を持って確認すべき状況です。

-

現状: 多くのPCの内部(UEFI)には、2026年6月に期限が切れる「2011年版」の証明書(Microsoft UEFI CA 2011)しか入っていません。

-

リスク: 2026年1月の更新プログラム(KB5074109等)を適用しても、現時点で内部に「2023年版(Microsoft UEFI CA 2023)」の署名が確認できない個体は、まだ「安全な移行準備」が完了していないことを意味します。

-

対象: 最新のWindows 11を搭載した新しいPCであっても、メーカーからの対応BIOS更新や、OS側からの段階的なサイレント展開が行われるまでは、このリスク対象に含まれます。

2. 公式要件回避環境(非推奨PCでのWin11運用)

TPM 2.0などの制限をバイパスして、本来サポートされていない古いPCにWindows 11を導入しているケースです。

-

理由: この問題の解決には、PCメーカーが配布する「2026年問題対応BIOS(ファームウェア)」の適用が不可欠だからです。

-

リスク: メーカーがサポート対象外としているPCに対し、新しいBIOSを開発・配布する可能性は極めて低いため、自力での対策が困難になります。

3. メーカーサポート終了機(2015年〜2020年頃のモデル)

Windows 11の要件は満たしていても、すでにメーカーによる修理や更新のサポート期間が終了しているモデルです。

-

理由: 2015年〜2020年頃に発売されたUEFI搭載機の中には、すでにファームウェアの更新提供が止まっているものが多く存在します。

-

リスク: セキュアブートの署名データベース(db/dbx)を書き換えるための公式なアップデート手段が提供されない恐れがあります。

4. セキュアブート有効環境(皮肉な障壁)

念の為の記述です。PCを不正なプログラムから守るための「セキュアブート」機能がオンになっている、すべてのPCが対象です。要するに、Windows 11の標準要件を満たして動作している現状のWindows PCは、ほぼすべてがこの問題の対象になるということの再確認です。

-

現状: セキュアブートが「有効」に設定されている場合、PCの起動時に必ずブートローダーの電子証明書の有効期限をチェックします。

-

リスク: 2026年6月以降、UEFI内に期限切れの証明書(Microsoft UEFI CA 2011)しか見当たらない場合、PCはOSを「信頼できない」と判断して起動を拒否し、Windowsが立ち上がる前にハードウェアレベルで停止(No Boot)してしまいます。

ここまでのポイント: 「自分のPCは新しいから大丈夫」と過信せず、「内部の証明書が2023年版に更新される準備ができているか」を全ユーザーが確認する必要があります。

1. 2026年6月の時限爆弾:Microsoft UEFI CA 2011の終焉

Windowsのセキュアブートは、マザーボードのNVRAMに格納された署名データベース(db)を用いて、OSローダーの正当性を検証します。

- 物理的寿命の到来:全世界の膨大なPCで「ルート」として機能しているデジタル証明書「Microsoft UEFI CA 2011」が2026年6月に有効期限を迎えます。

- 起動拒否のメカニズム:期限切れの証明書で署名されたブートファイルは、UEFIによって「未承認のコード」と判定され、OSロード前にシステムが停止(No Boot)します。

- 1月更新の狙い:Microsoftは今回の更新を通じ、テレメトリを用いて各デバイスが「新しい証明書を安全に受け入れ可能か」を識別・選別するフェーズに入りました。

BitLocker保護やOS認証への直接的な影響は?

結論から述べます。OS認証には影響ありませんが、BitLockerには「回復キーが必要になる」という重大な影響が出る可能性があります。

1. BitLocker保護:回復モード突入のリスクあり

BitLockerは、PCの構成(PCR値)が変わっていないかを常に監視しています。

- 構成変化の検知: セキュアブートの署名データベース(db)が2023年版に書き換わると、BitLockerは「PCの構成が変更された」と判断します。

- 回復キーの要求: この変化を検知すると、次回の起動時に青い画面で「BitLocker 回復キー」の入力を求められることがあります。

- 自衛策: BIOS更新や証明書の展開作業を行う前に、必ず「48桁の回復キー」を紙に控えるか、スマホ等で確認できる状態にしておいてください。

2. OS認証(ライセンス):直接の影響はなし

こちらは起動後のソフトウェア的な処理であるため、原則として影響しません。(通常のBIOS更新同樣に「M/Bの基板そのものは同一と判定」されるためです)

- 認証の仕組み: Windowsのライセンスはマザーボードの固有ID(HWID)に紐づいています。中の証明書(db)が2011年版から2023年版に置き換わっても、この固有IDは変わらないため、認証が外れることはありません。

- 例外: BIOS更新に失敗し、マザーボードそのものを交換(修理)した場合には、再認証が必要になります。

この問題は、単なるOSのバグではなく、PC業界が15年前に定めた「セキュリティの有効期限」が切れることによって発生しています。

- 15年目の技術的限界: 2011年に「セキュアブート」という仕組みが作られた際、安全性を担保する証明書の有効期間を15年間と設定しました。その期限である2026年が、ついに目の前に迫ってきたのです。

- 暗号技術の世代交代: 2011年当時は安全だった暗号技術も、15年経った現在では脆弱になっています。そのため、古い「2011年版」を廃止し、より強固な「2023年版」へ世界中のPCを強制的にアップデートする必要があります。

- 業界全体の総入れ替え: UEFI(PCの基盤ソフト)の署名は、ほぼすべてのPCメーカーがMicrosoftの署名サービスを利用しています。そのため、メーカーを問わず「全世界のWindows PC」が一斉にこの技術的寿命を迎えることになりました。

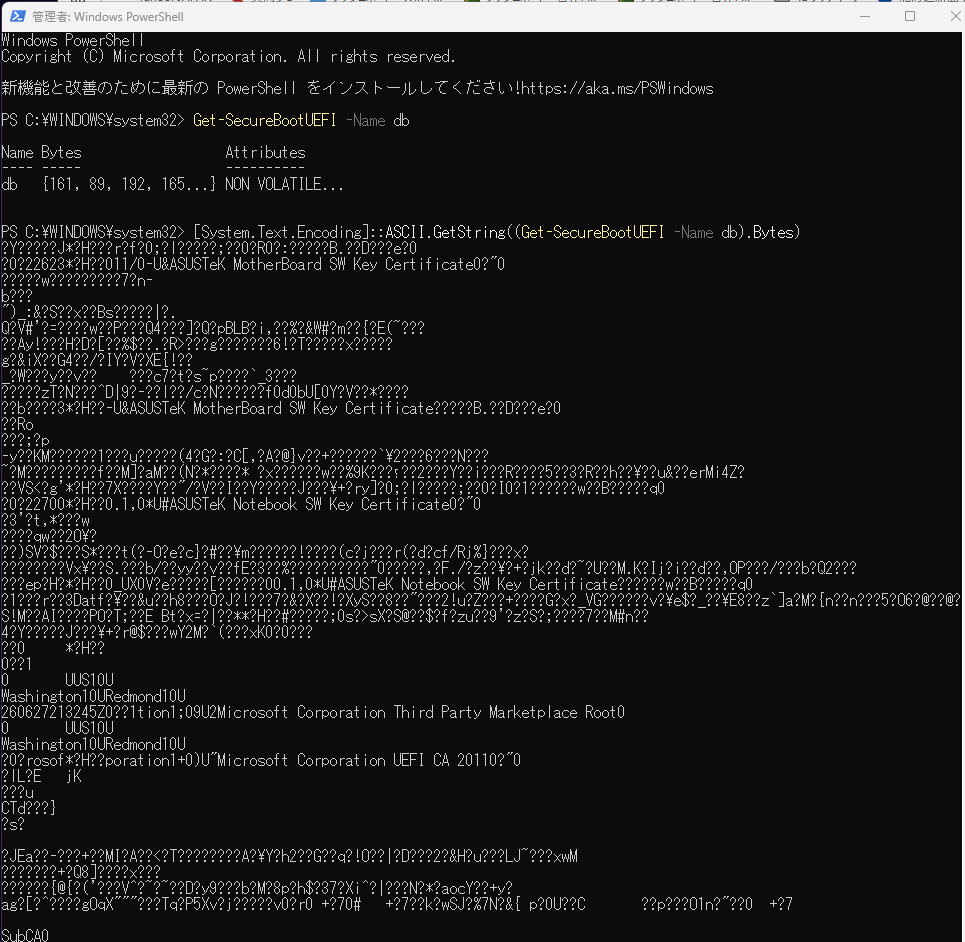

2. PowerShellによる深度診断:自身のPCは「合格」か?

上級者は、GUIの情報に頼らずPowerShellを用いてUEFI変数(NVRAM)内の署名リストを直接確認すべきです。これにより、OSから見た「物理的な生存ステータス」が判明します。

手順1:署名データベース(db)の読み取り

まず、管理者権限のPowerShellで以下の基本コマンドを実行します。

Get-SecureBootUEFI -Name db

手順2:中身をテキスト変換して確認(全文表示)

次に、数字の羅列を人間が読める文字に変換します。環境によってエラーが出る場合があるため、以下の互換性重視コマンドを使用してください。

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI -Name db).Bytes)

【推奨】効率的な検索コマンド

上記の大量のテキストから目視で探すのは大変です。以下のコマンドを実行すれば、「2023」というキーワードが含まれる行だけを抽出できます。

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI -Name db).Bytes) | Select-String “2023”

生存判定:合格か、未対策か

テキストの中から、以下のどちらの文字列が見つかるかを確認してください。

3. ハードウェアの壁:メーカー製BIOS更新の絶対条件

OS側のパッチだけでは、UEFIの読み取り専用領域に関わる証明書の完全な更新は完結しません。

- BIOS更新の不可避性: 最終的には、PCメーカーから提供される「2026年問題対応BIOS(ファームウェア)」の適用が必須となります。Windows OSが証明書をNVRAM(マザーボード上のメモリ)に書き込もうとしても、ハードウェア側で書き込み保護が有効な場合、物理的に更新が拒否されるためです。

- 「サポート外環境」の絶望: Windows 11の要件をバイパスして導入している古いPCや、既にメーカーサポートが終了(EOL)している機材には、対策BIOSが配布されない可能性が極めて高いです。その場合、2026年6月が実質的なデッドリミット(寿命)となる現実を直視する必要があります。

4. 2026年1月パッチが担う「環境識別」の裏側

2026年1月14日に配信された定例累積更新プログラム(KB5074109 / KB5073724)は、単なる脆弱性修正以上の役割を担っています。実質的には、将来の証明書更新に耐えうるPCかどうかの「篩(ふる)い分け」がサイレントで開始されています。

- 段階的展開のトリガー: 識別プロセスで「安全」と判定された個体から順次、今後の月例更新を通じて新しい署名データ(db/dbx)が自動展開されます。

- 判定NGの末路: 1月パッチの適用に失敗したり、識別で「リスクあり」と判定された個体は、OS側からの自動対策がストップします。これが、一部のPCでいつまでもPowerShell診断結果に「2023」が出ない主要な原因の一つです。

5. 自衛のための「メーカーサポートサイト監視術」

OS側での自動更新が「NG」とされた場合でも、ハードウェア側(BIOS)を手動で更新することで道が拓ける場合があります。各メーカーのサポートページで以下のキーワードを定期的に監視してください。

| 重要キーワード | 確認すべき内容 |

|---|---|

| UEFI CA 2023 | 新しい署名がBIOSに統合されたことを示す決定的な文言です。 |

| Secure Boot DBX Update | 古い署名の失効と、新しい署名の受け入れ準備を指します。 |

| 2024/10 以降の日付 | これ以降に公開されたBIOSは、2026年問題を意識した設計である確率が高いです。 |

6. まとめ:技術者が今すぐ実施すべき「自衛フロー」

2026年6月にあなたのPCが「沈黙」するのを防ぐため、以下の3ステップを確実に遂行してください。

「2026年問題」は、全PCユーザーに等しく訪れる物理的なハードルです。

自身のPCを「鉄の塊」に変えないための準備は、すでに始まっています。

Q&A:よくある質問と回答

Q1. PowerShellで診断した際「セキュアブートが有効ではありません」とエラーが出ます。

A1. そもそもセキュアブートがオフ(無効)に設定されている場合、2026年6月の「起動不能」被害自体は受けません。

門番(セキュアブート)が休み状態なので、通行証(証明書)の期限をチェックされないからです。ただし、Windows 11の動作要件を満たさなくなるため、将来的なOSアップデートが止まったり、一部の高度なセキュリティ機能(メモリ整合性など)が動作しなくなったりするリスクがあります。原則としては「有効」にした上で対策を完了させるのがベストです。

Q2. 2026年6月を過ぎて起動しなくなったら、もうそのPCはゴミ(廃棄)ですか?

A2. いいえ、BIOS(UEFI)設定画面に入り「セキュアブートを無効(Disabled)」に切り替えれば、Windowsを起動できる可能性が残っています。

ただし、これはあくまで「セキュリティを犠牲にした延命処置」です。メーカーが後日、遅れて対応BIOSを出す可能性もあるため、公式サイトのチェックは継続してください。また、中古で売却する際も「セキュアブートが使えない機体」として価値が下がる可能性があります。

Q3. 中古パソコンを買うときに気をつけることはありますか?

A3. 2020年以前の古いモデルを「Windows 11対応」として販売している格安品には特に注意が必要です。

それらの機体はメーカーサポートが切れており、2026年問題の対策BIOSが提供されない「逃げ切り機材」である可能性があります。購入前に、本記事で紹介したPowerShellコマンドを実行させてもらうか、最新BIOSの配信日付が2025年以降になっているかを確認することを強く推奨します。

Q4. MacをBoot Campで使っている場合、何か影響はありますか?

A4. 影響を受ける可能性があります。

Appleが提供するBoot Camp用のWindowsドライバやブートローダーも、Microsoftの証明書を利用しています。Appleがこれらを更新し、新しい証明書(2023年版)へ移行するアップデートを配布しない限り、2026年6月以降にMac上のWindowsが起動しなくなる恐れがあります。MacユーザーもOSとソフトウェアの更新を怠らないようにしてください。

Q5. 2023年版の証明書(db)が確認できれば、もう安心ですか?

A5. ほぼ安心ですが、100%ではありません。

「db(許可リスト)」に2023年版が入っていても、同時に「dbx(拒否リスト)」の更新が不完全だと、古い(脆弱な)ブートローダーが原因でシステムが保護されない場合があります。Windows Updateで「セキュアブートの更新」が降ってきた際は、必ず最後まで正常完了させてください。

この記事に出てくる専門用語の徹底解説

※この記事の理解を助けるための用語集です。詳しく知りたい項目をクリックしてください。

- セキュアブート(Secure Boot)

- PCの起動時に、OSのプログラムが「本物(改ざんされていない)」かどうかを電子署名でチェックする機能。これによって、Windowsが立ち上がる前にウイルス(ルートキット)が入り込むのを防ぎます。2026年問題はこの「チェック機能」の有効期限にまつわるトラブルです。

- UEFI / BIOS(ユーイーエフアイ / バイオス)

- Windowsが動き出す前に、キーボードやディスクなどの部品を動かすための「PCの基礎ソフト(ファームウェア)」。現代のPCはほぼ「UEFI」という新しい形式を採用しており、その設定画面の中にセキュアブートの管理機能が含まれています。

- db / dbx(署名データベース)

- マザーボードの中に保存されている「通行許可証(db)」と「ブラックリスト(dbx)」のリストです。

- db: Microsoftが認めた「安全なOS」のリスト。ここに「2023年版」が入ることが今回のゴールです。

- dbx: 過去に脆弱性が見つかり、使用禁止になった古いソフトのリスト。

- BitLocker(ビットロッカー)

- ストレージ(SSD/HDD)の中身を暗号化して、万が一PCが盗まれてもデータを読み取れなくする機能。今回のような「起動環境の大きな変化」を検知すると、盗難と勘違いしてロックをかけ、「48桁の回復キー」を求めてくることがあります。

- NVRAM(エヌブイラム)

- マザーボード上にある「電源を切っても消えない小さなメモリ」。セキュアブートの証明書などはここに保存されます。この領域に空きがない、あるいはメーカーがロックをかけていると、Windows Update経由での証明書更新が失敗(0x800f0922エラー等)する原因になります。

- DISM / SFC コマンド

- Windowsのシステムファイルそのものに傷がないかをチェックし、自動修理する魔法のコマンド。Updateが失敗する場合、まずはこのコマンドで「足場」を固めるのがセオリーです。

おまけ・技術コラム

知っておくと少し役立つ、2026年問題の「裏側」にある技術情報です。

セキュアブートが無効なPCを「外から」悪意をもってクロールできるのか?

結論から申し上げますと、攻撃者がインターネット越しに特定のPCを「セキュアブートが無効かどうか」で直接スキャンやクロールをすることは、技術的に極めて困難です。しかし、攻撃の「第2段階(ポストエクスプロイト)」において、無効なPCを探し出す実態は確実に存在します。

1. 「侵入後」の永続化ターゲットとしての探索

攻撃者は、フィッシングメールや脆弱性攻撃で一度PC内に足場(マルウェア)を築くと、まずその環境のセキュリティ設定を調査します。ここでセキュアブートが無効であることが判明すると、攻撃は一気に深刻化します。

- ブートキット(Bootkit)の注入: セキュアブートが無効なPCは、OSが起動する前の段階で動作する悪意のあるコードを拒否できません。攻撃者はOSを再インストールしても消えない「究極の永続化」を試みます。

- 信頼の鎖の悪用: 一度ブートレベルで汚染されると、Windowsのメモリ整合性(HVCI)などの上位機能が「裏で制御されている」状態を作り出すことが可能です。

2. 「2026年問題」による攻撃対象の拡大

- 「無効化」を推奨する偽情報の流布: 2026年が近づくと、「起動トラブルを防ぐためにセキュアブートをオフにしよう」という偽の対策記事や有害なツールが出回ることが予想されます。

- 脆弱な環境の「在庫化」: 攻撃者が今のうちに多数のPCに潜伏しておき、2026年6月にユーザーが困ってセキュアブートをオフにした瞬間、一斉にブートキットを書き込むといったシナリオも考えられます。

Windows Updateで自動的には更新されないの?

その通り、基本的にはMicrosoftがWindows Updateを通じて、新しい署名データ(db/dbx)を送り届けようとしています。しかし、そこには「3つのハードル」が存在します。

1. NVRAM(書き込み領域)のロック問題

一部のPCメーカーの設定では、OS側から証明書を保存する「NVRAM」という領域を書き換えることを禁止(ロック)している場合があり、その場合はWindows Updateがデータを送っても「書き込み失敗」となります。

2. 「識別」フェーズの慎重な展開

Microsoftは過去に書き換えで起動不能トラブルを起こした経験があるため、2026年1月のパッチでは「このPCは安全に書き換え可能か?」という選別を行っています。OS側が「リスクあり」と判定すると、いつまでも更新は降ってきません。

3. BIOS(UEFI)本体の設計の古さ

非常に古い世代のUEFIでは、2023年版の新しい暗号形式を理解できない場合があります。この場合、マザーボードの「基本ソフト(BIOS)」そのものをメーカーがアップデートしてくれない限り、解決しません。

最後に:[内部診断を今すぐ実施しましょう]

記事を最後までお読みくださり、本当にありがとうございました。

2026年6月に迫る「起動不能リスク」のメカニズムと、それをPowerShellで見抜く技術的な手法をお伝えしました。

[猶予期間はあと半年しかありません]

診断結果が「2011のみ」であったとしても、今すぐ絶望する必要はありません。ですが、この猶予期間こそが、バックアップ体制の見直しや、メーカーのサポート状況を確認するための最も貴重な自衛の時間となります。

具体的な「次のステップ」

記事へのご質問やフィードバックについて

記事の内容に関してご不明な点やご質問がありましたら、お気軽にコメント欄にご投稿ください。すべてのご質問に必ずしも回答できるとは限りませんが、可能な限りお答えしたり、今後の記事作成の参考にさせていただきます。

付録:この記事の作成プロセス(AI協働メモ)

1. この記事の目的と役割

2026年6月に迫る「セキュアブート証明書期限切れ」という、OSの深部に関わる重大なリスクを全ユーザーに認知させることを目的としています。特に、メーカーサポートが期待できない環境下での「自衛術(PowerShellによる直接診断)」を提示することで、将来的な起動不能トラブルを未然に防ぐ「技術ガイド」としての役割を担います。

2. 筆者の関連経験・専門性

- Windowsトラブルシューティングにおける20年以上の実務経験に基づくリスク分析。

- UEFI/NVRAM上の特殊変数(db/dbx)の解析、およびセキュアブート署名の更新プロセスに関する技術的理解。

- 実機PC(自作・メーカー製)を用いたPowerShell診断コマンドの実行と、取得されたバイナリデータのパース(解析)実績。

3. AIとの協働内容(調査・議論のポイント)

記事作成の過程で、AI(Google Gemini)とは主に以下の点について技術的な精査を行いました。

- 識別データの役割検証: 2026年1月定例更新(KB5074109)に含まれる識別コードが、将来の「UEFI CA 2023」自動展開に向けた「篩(ふる)い分け」として機能しているかの論理的検証。

- 物理的影響のシミュレーション: 証明書期限切れが「No Boot(起動不能)」を引き起こす際の、UEFIブートマネージャーと署名データベース(db)の相互作用の整理。

- 診断手法の最適化: 一般ユーザーが誤操作のリスクなく、NVRAM内の署名を安全かつ確実に読み取るためのPowerShellコマンドの構成案の策定。

4. 主な参照情報・検証方法

- Microsoft公式ドキュメント: Windows Release Health、および「Microsoft UEFI CA 2023」への移行に関する公式ロードマップの解析。

- 実機診断ログ: PowerShell(

Get-SecureBootUEFI)を用いた、複数の異なる製造年次PCにおける署名リストの直接比較検証。 - 公開技術仕様の確認: UEFI Forumによるセキュアブート仕様書と、証明書期限切れに伴う挙動の再定義内容の確認。

この記事中の広告リンクについて

この記事中の広告リンク一覧です。

記事本文中の広告リンク

このブログは、広告収入によって運営されていますが、この記事の本文中に個別の広告リンクは含まれていません。

サイドバーやヘッダー部分などの広告

広告が表示されています。

業者名や商品名など

この記事では明示的にプロモーションとして取り扱っているものはありません。

ただし、過去のプロモーションなどで取り扱った商品名や企業名などがプロモーション目的ではなくとも記載されている場合があります。

過去のプロモーションなどで取り扱った企業名は、できる限りステマ規制に関する表示についてのアフィリエイト等関連業者名一覧の項で記載していますので、お手数ですがそちらでご確認ください。

コメント

ご返信ありがとうございます。新しい記事を楽しみに待ちます。

初心者にもわかりやすく、大変参考になる記事でした。多くの疑問が解決しましたが、リスク最高の古いノートPCを使用しているため、不安な点がいくつかあります。

「セキュア ブート許可済みキー交換キー (KEK) の更新」が昨年の12月11日にインストールされ、PowerShellのコマンドでもインストールが確認できました。しかし、SBCertificateCheckerによる証明書の確認では、新しい証明書はすべて見つかるものの、ブートマネージャーの署名は「なし」と表示されています。この状態は問題があるでしょうか。

問題がある場合、古いUEFIのアップデートが必要となる可能性が考えられますが、本PC用に昨年の3月にBIOSのアップデートモジュールが公開されていました。しかし、これはバッテリー問題の解決を図る内容と説明されています。このアップデートでセキュアブートの問題に対処できる可能性はありますか。

2013年製のNEC PC-ll850msr-jをメモリ増設、SSD換装、windows11で使用しています。

コメントありがとうございます。この件では「ゴースト適用(KB更新成功でもM/Bには反映されない)」の問題もあり、「【ゴースト適用・2026年問題続報】本当に更新されている?:今すぐバージョン確認を-WinREとセキュア ブート許可署名DB」という記事を作成中です。そちらに取り入れて回答したいと考えますので、数日お待ち下さい。

ご返信ありがとうございます。今度の記事の参考になるかもしれませんので、追記いたします。

本PCのBIOSモードはUEFI、セキュアブートは有効、Windows Updateは最新の状態、イベントビューアでID1801のエラーが散見され、ID1808は確認できません。また、DELLの「セキュア ブート証明書を確認する方法」のサイトのPowerShellのコマンドでは、アクティブDBに新証明書が存在するかはTrue、デフォルトDBではFalseと表示されました。

【ゴースト適用・2026年問題続報】不整合の実例も発生-今すぐバージョン確認を-WinREとセキュア ブート許可署名DB【2026/02/11】を公開しました。

あと、ここのところ(DELLの「セキュア ブート証明書を確認する方法」のサイトのPowerShellのコマンドでは、アクティブDBに新証明書が存在するかはTrue、デフォルトDBではFalseと表示されました。)DELLさんのページのURLを教えていただけると幸いです。

また、(質問を削除される可能性もありますが)MS Learnで「KB5036210適用後の不整合:UEFI変数はTrueだがブートローダーの署名期限が2026/06/18のまま更新されない」という質問もしてみましたので、よろしければ追跡してみてくださいね。