この記事の要約

※ この要約はGoogle Geminiを利用して作成されました

2025年8月のWindows 11 24H2向け月例更新「KB5063878」の人柱レポートです。7月の更新で問題が出たPCを使い、入念なバックアップを取った上で適用作業を行いました。

適用自体は問題なく完了しましたが、DISMコマンド実行中に処理が一時的に長時間停止する場面がありました。さらに、(KB5063878由来という検証はできていませんが)適用後に仮想メモリやシステムエラー時の自動再起動といったOSの設定が、意図せず初期状態に戻されている現象も確認されました。

ゼロデイ脆弱性を含む重要なセキュリティ更新のため、万全の準備をした上での早期適用を推奨しつつも、適用後は各種システム設定の確認も必要、という結論に至っています。

この記事について

KB5062660の件がありましたので、KB5063878の導入に慎重を期しているという方も少なくないのではないかと思います。しかしながら、今回のKB5063878には「Windows Kerberosの特権昇格の脆弱性 (CVE-2025-53779)という「ゼロデイ脆弱性」が含まれているため、僧尼のKB導入を図るべきKBとなっています。

そこで私が人柱erになってみました。

KB5062660の適用で不具合が発生したPC環境で試してみてくれたのね。

その通りです、結果として私の環境では(まったくの無問題とは言い切ることはできませんが)KB5063878の導入による不具合は発生しませんでした。

私のPCでも大丈夫かしら?

どなたの環境でも大丈夫とは言い切れませんが、「ゼロデイ脆弱性」も含まれていますので、「手動で明示的に復元ポイントを作成することと、システムバックアップを作成すること」この2つを実行してKB 5063878 を早期に適用するのが、ベストとは言えないまでもベターな対応と考えられます。

| 項目 | 内容 |

|---|---|

| キーワード | KB5063878, Windows 11, 24H2, Windows Update, 人柱, 不具合, DISM |

| OS/ソフト/機材 | Windows 11 Version 24H2, MiniTool ShadowMaker |

| 対象読者 | Windows 11 24H2を利用していて、8月の更新プログラムの適用に不安を感じている方 |

| AIの利用 | ・記事中の記述事項の調査に、AIを利用しています

・画像の一部をAIで生成しています |

| 履歴 | 2025/08/14・・・初版公開 |

ダイジェスト版

音声解説スライドショー(7分弱)

7月末のKB5062660では導入時に不具合が発生した方も少なくないと思います。そのKBの正式版であるKB5093878が昨日Microsoftから提供されました。適用していいものかどうか迷っている方も多いと思います。

ここは一つ私が適用してみました。

できる限り安全に適用する手法も記載されていますのでどうぞご一読ください。音声解説スライドショーを御覧ください。

テキスト版ダイジェスト

2025年8月13日に提供が開始された、Windows 11 24H2向けの月例更新プログラム「KB5063878」。先月7月のプレビュー更新(KB5062660)で不具合を経験した方も多く、適用をためらっているかもしれません。そこで、まさにその問題が発生した筆者のPCを使い、人柱として適用検証を行いました。

結論から言うと、アップデートの適用自体は成功し、PCも問題なく起動しました。しかし、その過程と適用後には、注意すべき点が2つほど見つかりました。一つは、適用後のシステム健全性チェックで「DISM」コマンドの応答が一時的に10分以上も停止し、ヒヤリとさせられたこと。もう一つは、さらに大きな注意点として、(KB5063878由来という検証はできていませんが)手動で固定していた「仮想メモリ」や、無効にしていた「エラー時の自動再起動」といった重要なシステム設定が、意図せず初期状態に戻されていたことです。

このように、KB5063878はいくつかの“お行儀の悪い”挙動を見せる可能性があります。それでもなお、今回の更新には攻撃者にPCを乗っ取られかねない「ゼロデイ脆弱性」を含む、極めて重要なセキュリティ修正が含まれています。そのため、何もしないでいるリスクは非常に高いと言えます。

最終的な結論として、万が一に備え「復元ポイントの作成」と「システムバックアップ」をしっかり行った上で、早期に適用すること。そして、適用完了後には、ご自身で変更したシステム設定が元に戻っていないかを確認することを強くおすすめします。

今回の検証ステップと目安時間

今回の人柱er検証で実際に行った作業と、かかった時間の目安です。

| 項目 | 内容 | 難易度 | 想定時間 |

|---|---|---|---|

| 復元ポイントの作成 | 更新適用前に手動で復元ポイントを作成 | ★☆☆☆☆ | 5分 |

| システムバックアップ | MiniTool ShadowMakerでCドライブ全体のバックアップを作成 | ★★★☆☆ | 約55分 |

| Windows Update | KB5063878のダウンロードとインストール、再起動 | ★☆☆☆☆ | 約15分 |

| 適用後の健全性チェック | DISMとSFCコマンドでシステムファイルを確認 | ★★★☆☆ | 約20分 |

本文

1. はじめに:7月の悪夢を乗り越えられるか?

2025年8月13日(日本時間)、月例のセキュリティ更新プログラムがMicrosoftから提供されました。Windows 11 24H2向けの累積更新プログラムは「KB5063878」です。

先月7月のプレビュー更新(KB5062660)では、私のPC環境で残念ながら障害が発生してしまいました。そのため、今回の更新も正直なところ少し不安があり、1日ほど様子見をしていました。

しかし、丸一日が経過しても、今のところ大きな不具合報告は見当たりません。そして何より、今回のKB5063878には、絶対に放置できない重要なセキュリティ更新が含まれています。読者の皆さんの参考になればと考え、7月にKB5062660で問題が起きたまさにそのPCで、人柱として適用してみることにしました。

1.1. 今回の更新(KB5063878)に含まれる重大な脆弱性

このような背景から、今回は不具合のリスクを天秤にかけつつも、早期適用が望ましいと判断しました。

2. 適用前の準備:バックアップは念には念を入れる

人柱とはいえ、PCが起動不能になるのは避けたいところです。そこで、いつも皆さんにお伝えしている通り、鉄則である「適用前の準備」を万全に行います。

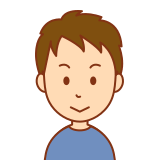

2.1. 手動で復元ポイントを作成

まずは基本中の基本、システムの復元ポイントを手動で作成します。万が一、更新後に軽微な問題が起きた場合に、手軽に元に戻すためのお守りです。

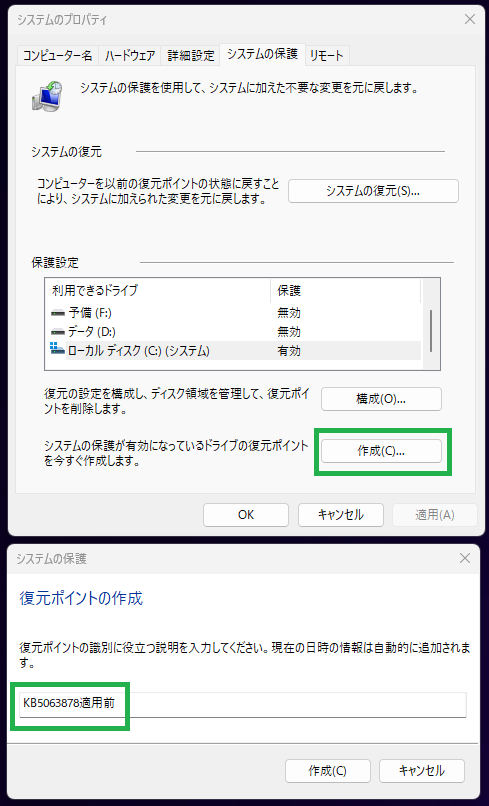

2.2. MiniTool ShadowMakerで完全バックアップ

次に、より強力な備えとして、システムドライブ全体のバックアップを作成します。今回は、以前レビューしたこともある「MiniTool ShadowMaker」を利用し、独立したフルのシステムバックアップを作成しました。

バックアップ対象のデータ量(Cドライブ)は434GBでしたが、かかった時間は約55分。バックアップ後のファイルサイズは287GBとなり、圧縮率は約66%と非常に優秀な結果でした。

3. いざ、KB5063878を適用

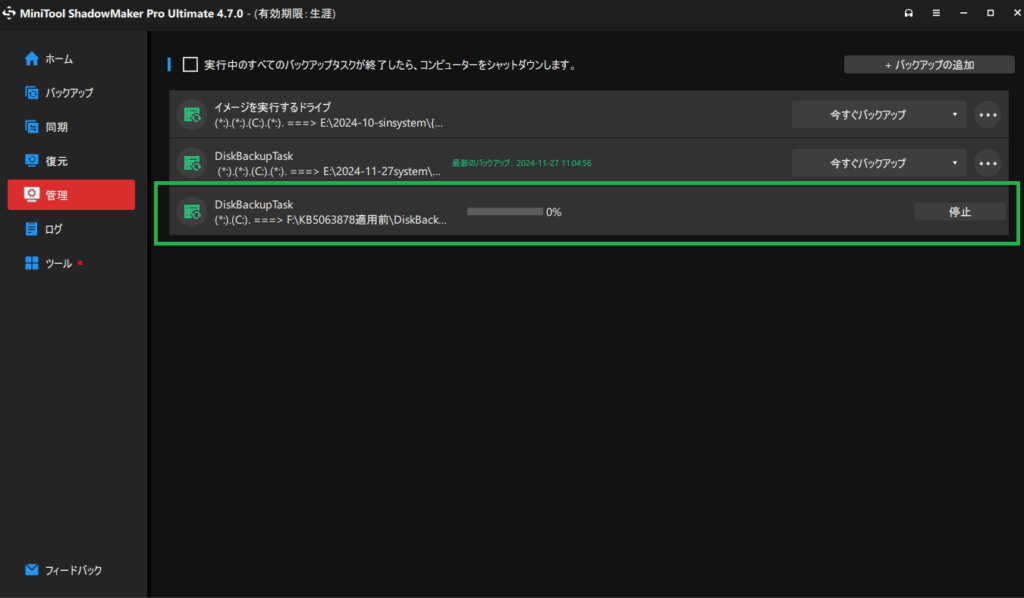

入念な準備が整いましたので、いよいよKB5063878を適用していきます。Windows Updateを開くと、「悪意のあるソフトウェアの削除ツール(KB890830)」と共に更新プログラムが表示されました。

ダウンロードとインストールが完了し、再起動を促されます。

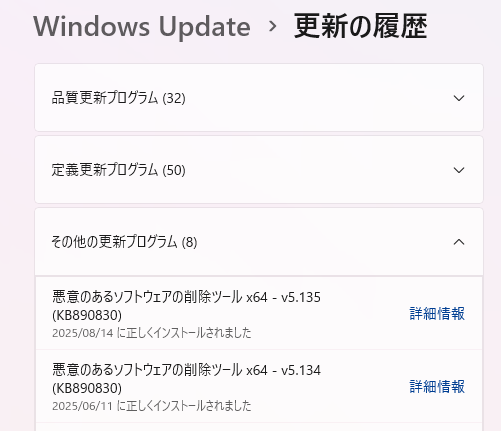

再起動後、更新履歴を確認します。品質更新プログラム、その他の更新プログラムの両方で、それぞれ「KB5063878」と「KB890830」が正常にインストールされたことを確認できました。

画像: 品質更新プログラムの履歴確認画面

画像: その他の更新プログラムの履歴確認画面

4. 適用後の健全性をチェック – DISMコマンドでヒヤリ

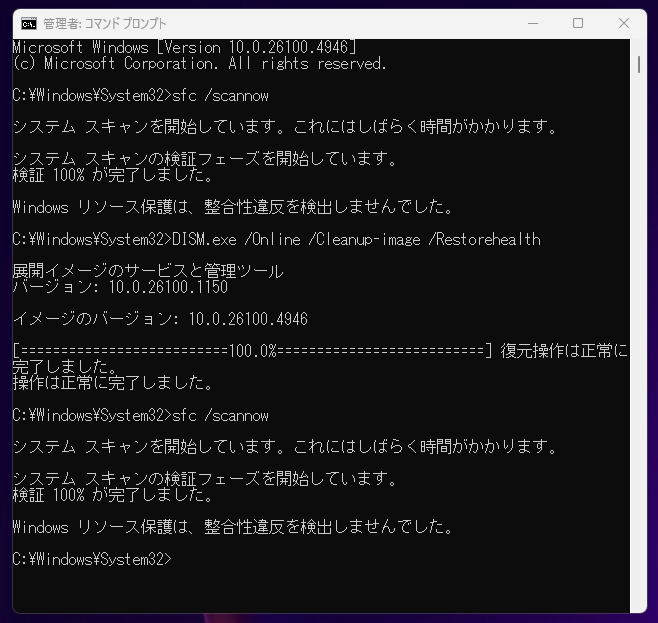

最後に、システムファイルに異常がないかを確認するため、DISMコマンドとSFCコマンドを実行します。今回は念のため「SFC ⇒ DISM ⇒ SFC」の順番で3回実行しました。

結果としては「Windows リソース保護は、整合性違反を検出しませんでした。」「復元操作は正常に完了しました。」と表示され、問題ないことが確認できました。

画像: DISMとSFCの正常完了画面

…が、ここで少しヒヤリとする場面がありました。2回目のDISM実行中、進捗が62.3%の状態で10分ほど停止したのです。さらに、100%に達した後も、コマンドが入力可能になるまで2分ほど待たされました。

最終的に正常に完了したため、深刻な問題ではないと判断していますが、この挙動は少し気になるところです。このことから、「KB5063878の適用に100%問題がない」とは断言できないかもしれない、という点は心に留めておく必要がありそうです。

追記(蛇足)

2025/08/14 12:05 追記

昨日PCにファンコントローラーを追加したこともあり、ちょっと「HiWiNFO」を眺めていました。

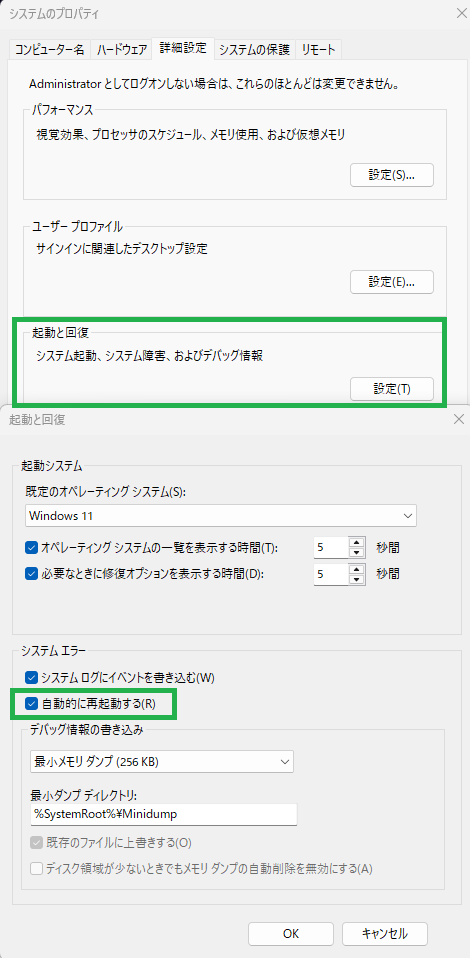

すると、仮想メモリが「11271MB」と表示されています。??? と思い、システムの詳細設定で確認すると、固定で最大最小とも2000MBに設定していたはずが、「すべてのドライブのページングファイルサイズを自動的に管理する」に変更されていました。

「えっ」と思い、その他の項目を見てみると起動と回復の「システムエラーのときに自動的に再起動する」にもチェックがはいっています。

※ こちらは、今回のKBでブルースクリーンが「ブラックスクリーン」に変更されるなどしていますので、KB5063878適用の直接的な影響という可能性も低くはないと思います。皆さんの手元でも確認してみてくださいね。

Q&A

-

Q. 時間がないのですが、KBを適用する前に「最低限」何をすればよいですか?

- A. お気持ちお察しします。もし時間がなく、どうしても一つだけ、ということであれば「システムの復元ポイントの手動作成」を強く推奨します。これなら5分程度で完了し、万が一更新後に動作がおかしくなった場合に、更新前の状態に戻せる可能性が高まります。

ただし、これはあくまで「最低限の保険」です。PCが起動しなくなるといった深刻な事態には対応できない場合もあります。もし可能であれば、この記事で紹介しているように、お時間のある時にでも「システム全体のバックアップ」を取っておくことが、ご自身の大切なデータを守るための最も確実な方法です。

-

Q. 7月の更新(KB5062660)で問題が出たので、今回も不安です。本当に大丈夫でしょうか?

- A. そのお気持ち、よく分かります。私の環境では、7月に問題が出たPCでも今回は正常に適用できました。Microsoftが7月のプレビュー版で発生した問題を把握し、今回の正式版で修正してきた可能性が高いと考えられます。ただし、PCの環境は一人ひとり異なりますので、「100%大丈夫」とは残念ながら断言できません。だからこそ、この記事で繰り返しお伝えしている「事前のバックアップ」が、ご自身を守るための最も確実な保険になります。

-

Q. 「ゼロデイ脆弱性」は、そんなに危険なものですか? 少し様子見してからではダメなのでしょうか?

- A. はい、非常に危険です。「ゼロデイ」とは、攻撃方法がすでに出回ってしまっているにも関わらず、対策(このKB)がまだ適用されていない、無防備な状態を指します。家に泥棒が入る手口が分かっているのに、鍵をかけていないのと同じです。様子を見ている間も、そのリスクは常に存在し続けます。そのため、このブログではバックアップという備えをした上で、できるだけ早く「鍵をかける(KBを適用する)」ことをお勧めしています。

-

Q. バックアップを取るのが面倒です。取らなくても平気ですよね?

- A. 手間がかかるのは事実ですが、バックアップは必ず実行することを強く、強く推奨します。Windows Updateが原因でPCが起動しなくなるという最悪のケースは滅多にありませんが、可能性はゼロではありません。そうなってから後悔しても手遅れです。復元ポイントの作成なら5分、システム全体のバックアップでも1時間程度です。そのわずかな手間で得られる「安心感」と「いざという時の復旧手段」は、何物にも代えがたい価値があります。

-

Q. 記事にあったように、DISMコマンドが途中で止まったらどうすればいいですか?

- A. 私の環境でも10分ほど停止しましたが、最終的には正常に完了しました。これは更新プログラムの適用に伴う内部的な整理・修復作業に時間がかかっているためだと考えられます。もし同じ現象が起きても、慌てて強制終了などはせず、まずは辛抱強く待ってみてください。経験上、30分程度は待ってみる価値があります。それでも進まない場合は、別の問題も考えられますが、まずは「待つ」が基本です。

-

Q. もし更新に失敗して、PCが起動しなくなったらどうすれば…?

- A. これこそが、私たちが口を酸っぱくして「システムバックアップ」を推奨する最大の理由です。もしそのような最悪の事態に陥ってしまった場合は、事前に作成したバックアップソフトの起動用USBメモリなどからPCを起動し、バックアップ作成時点の状態にPCを丸ごと復元します。この手段があるかないかで、精神的な余裕が全く違ってきます。「システムの復元」や「更新のアンインストール」で対応できる場合もありますが、システムバックアップが最も確実な最終手段となります。

記事中の専門用語の解説

- ゼロデイ脆弱性

- ソフトウェアのセキュリティ上の欠陥(脆弱性)に対する修正パッチが提供されるより前に、その脆弱性を悪用する攻撃が行われている状態のこと。対策が間に合わないため非常に危険とされる。

- CVSS

- 共通脆弱性評価システム(Common Vulnerability Scoring System)の略。脆弱性の深刻度を数値で評価するための世界共通の基準。スコアが高いほど危険度が高いことを示す。

- DISM (展開イメージのサービスと管理ツール)

- Windowsのシステムイメージを修復するためのコマンドラインツール。SFCで修復できないような、より深い部分のシステム破損を修復する機能を持つ。

- SFC (システムファイルチェッカー)

- 保護されているすべてのシステムファイルをスキャンし、破損したファイルを正常なものに置き換えるWindowsのツール。

最後に

記事を最後までお読みくださりありがとうございました。

今回の人柱検証の結果、「7月に問題が発生した私のPC環境においても、8月の更新プログラムKB5063878は無事に適用可能」でした。DISMコマンドで少し気になる挙動はありましたが、今のところPCの動作に問題はありません。

もちろん、私のPCで大丈夫だったからといって、全てのPCで大丈夫とは限りません。しかし、今回含まれているゼロデイ脆弱性の修正は、あらゆる不具合のリスクを考慮しても、優先して適用すべきだと考えます。

「7月の件で怖いな」と感じている方も、ぜひ今回のように「手動での復元ポイント作成」と「システムバックアップ」という二重の備えを万全にした上で、早めに適用することをおすすめします。

もしこの記事がPCトラブル解決のお役に立てましたら、ぜひ記事下のシェアボタンからSNSで共有してください。皆さまのシェアが、同じように困っている方々の助けとなり、今後の記事作成の大きな励みとなります。

今回の記事は以上となります。

記事へのご質問やフィードバックについて

記事の内容に関してご不明な点やご質問がありましたら、お気軽にコメント欄にご投稿ください。すべてのご質問に必ずしも回答できるとは限りませんが、可能な限りお答えしたり、今後の記事作成の参考にさせていただきます。

このブログのスタンス:速報性と予防効果を最優先する理由

当サイトのトップページにも記載していますが、改めて、私たちの情報発信における最も重要なスタンスについてお話しさせてください。

このサイトではWindows Update情報や、Winの不具合情報などを発信する上で完全な正確性より、速報性や予防効果に重きを置いているなどいくつかの注意点があります。

これは、単なる免責事項ではありません。読者の皆様のPCを深刻なトラブルから守るために、私たちが最も大切にしている編集方針です。

この記事中の広告リンクについて

この記事中の広告リンク一覧です。

記事本文中の広告リンク

このブログは、広告収入によって運営されていますが、この記事の本文中に個別の広告リンクは含まれていません。

サイドバーやヘッダー部分などの広告

広告が表示されています。

業者名や商品名など

この記事では明示的にプロモーションとして取り扱っているものはありません。

ただし、過去のプロモーションなどで取り扱った商品名や企業名などがプロモーション目的ではなくとも記載されている場合があります。

過去のプロモーションなどで取り扱った企業名は、できる限りステマ規制に関する表示についてのアフィリエイト等関連業者名一覧の項で記載していますので、お手数ですがそちらでご確認ください。

コメント