【副題】俺のPC、本当に大丈夫か?

概要解説動画(7分13秒)

この記事の構成について

今回の記事は、当初の予定を大幅に変更してお届けしています。調査検証を進める中で、「成功」と表示されながら中身が古いままの「不整合」が、実機環境で次々と確認されたためです。

この「現場の臨場感」と「危急の事実」を最優先するため、論理的な解説(本編)よりも先に、生々しい実例提示部分を設置する異例の構成をとりました。多少読みづらい箇所があるかもしれませんが、皆様のPCを守るための判断としてご寛容ください。

なお、調査検証の過程で次々と重大な事実(不整合)が判明したため、本記事は「現場からの緊急報告」と「詳細な解説」の二段構えとなっています。

| 区分 | セクション名・内容 | この項目のポイント |

|---|---|---|

| 導入・事前確認 | ・不確実性の表記(免責事項) ・クイック解決(時間がない方へ) |

情報の正確性と即時解決への導線 |

| 【最重要】 不整合の実例提示 |

・DB整合性が取れない実例(コメントより) ・初回記事への回答/技術解説 ・手元実機での検証:数値と挙動の「ねじれ」 ・2026年6月以降のリスク考察・疑念への回答 ・特記:いちばん重要な教訓 |

筆者と読者の環境で起きた「ゴースト適用」の生データ |

| 記事本編 (詳細解説・手順) |

・要約 / ダイジェスト版 ・解決ステップと目安時間 ・注目:2026年6月の「死の宣告」 ・KB5036210の配信状況と実態 ・「ゴースト適用」を見抜く検証手順 ・【レスキュー編】失敗時の対処法 ・おまけ / Q&A / 専門用語 |

2026年問題を理論と手順で網羅 |

| 運営情報 | ・付録:AI協働メモ(作成プロセス) ・広告リンクについて |

透明性と信頼性の確保 |

記事内の情報の不確実性等に関する重要表記

時間がない方へ:この記事での「クイック解決」

【結論】今の「成功」は6月までの仮初めかもしれません

この記事で解説している「セキュアブート署名DBの不整合(ゴースト適用)」は、以下のステップで現状を把握し、対策することが可能です。

- 現状の判定: PowerShellで物理的な「鍵」の有無と、署名の有効期限(2026/06/18)を目視確認する。

- 物理書き換え: 判定が「False」や「期限切れ間近」なら、レジストリ操作でマザーボードへの書き込みを再実行(再トリガー)させる。

- 最終自衛: どうしても物理不整合が解けない場合に備え、BitLocker回復キーの確保とシステムバックアップを完了させる。

⚠️ 注意:現時点では「成功・失敗」を完全には判別できませんが、不整合があれば「今は動くが6月に突然死する」という極めて厄介な挙動になります。

DB整合性が取れない実例がすでに発生しています(コメントよりの実例)

初動記事の【6月にPC起動不能?】密かな脅威「セキュアブート証明書期限切れ」の正体と自衛策【2026/01/16】へのコメント欄で、2013年製NEC PC-LL850MSR-J(Windows 11非推奨環境)にて、情報の整合性が完全に崩れている実例が報告されました。

※ なお、検証作業の途中で、私のPCでも不整合が発生していることが判明しました。

DB書き込み失敗についてはかなり複雑で検証もできない事象も多いため、冒頭で少し解説します。「大山鳴動して…」となってしまう可能性もあるのですが、OSが開始しないというのは非常に重大ですのでブログでの強めの警告になることをご理解ください。

実例の内容:

PowerShellの「Active DB」はTrue(2023年版あり)と出るが、イベントビューアーでエラー(ID 1801)が出ており、SBCertificateCheckerではブートマネージャーの署名が「なし」と表示される。

PC物理システムの構成上、マザーボードに保管されている内容をOS上から100%直接確認することはできません。この事例のように「OSは成功と言っているが、中身が伴っていない」パターンが自環境で確認された場合、2026年6月以降にPCが起動できなくなるリスクが極めて高いと考えられます。

【推計】2026年6月、どの程度のPCが「起動不能の女王」と化すのか?

このような情報の「ねじれ」を抱えたまま、実際にOSが開始しない状態(まさに沈黙の女帝/女王状態)に陥るPCはどの程度発生するのでしょうか。当サイトの分析に基づくと、世代ごとに以下の脱落率が推定されます。

- 2011〜2014年製(Win 7/8初期):脱落率 50%以上。 BIOS更新が望めず、仕様自体が古いため最も危険です。

- 2015〜2019年製(Win 10全盛期):脱落率 30〜40%。 メーカーサポート終了機が多く、物理的な書き込み制限に阻まれる個体が続出すると推測されます。

- 2020〜2023年製(Win 11初期):脱落率 10〜20%。 比較的新しいものの、自動更新の失敗やBitLockerの誤作動による起動不能リスクが残ります。

「実際は不具合が発生して初めて判明する」という厄介な現実

DB整合性が取れていない場合、「もしかすると2026年6月以降にPCが起動しなくなる可能性がある」と留意しておくしかありません。正直、このブログ記事で万能な解決策を提供することは不可能です。なぜなら、これはソフトの設定ではなく「ハードウェアの拒絶」の問題だからです。

最後の砦:メーカーへの働きかけと覚悟

ご利用のPCメーカー/ベンダーに問い合わせるしかありませんが、以下の現実を直視する必要があります。

- サポート期限の壁: 期限切れのPCに対応するかはメーカー次第ですが、被害規模が大きくなれば、共通の修正プログラムが出る可能性はあります。

- 動作検証の動機付け: 実際に不具合が多発すれば、メーカーも整合性が取れていない環境での検証を迫られることになります。

- 非推奨環境の限界: メーカーが正式にWindows 11をサポートしていない機材の場合、Win11の状態でのサポートは一切受けられないことを覚悟してください。

Q:書き込めていない場合は、普通に起動しませんか?それとも書き換えに失敗していると起動しなくなるのでしょうか?失敗していて起動しないということであれば、失敗直後に起動しなくなる気もします。

A:その疑問は非常に鋭く、この問題の本質を突いています。結論から言うと、「書き換え(鍵の設置)に失敗しても、現時点では普通に起動してしまう」ことが、この2026年問題の最も厄介で恐ろしい点なのです。

なぜ「失敗しても今は動くのか」、そして「いつ動かなくなるのか」を整理しました。

【非常に重要】🕰️ なぜ「失敗」してもすぐには起動不能にならないのか?

現在のPCの起動は、いわば「2枚の通行証」が使える状態にあるからです。

-

今の状態: 多くのPCには、2026年6月に期限が切れる「2011年版の鍵」が既に入っています。

-

書き換え失敗時: Windows Updateが新しい「2023年版の鍵」を設置し損ねても、マザーボードの中には依然として「2011年版の古い鍵」が残っています。

-

起動の仕組み: OS(通行人)が提示する署名が「2011年版」であれば、マザーボード側の古い鍵で照合ができるため、今は何の問題もなく起動します。

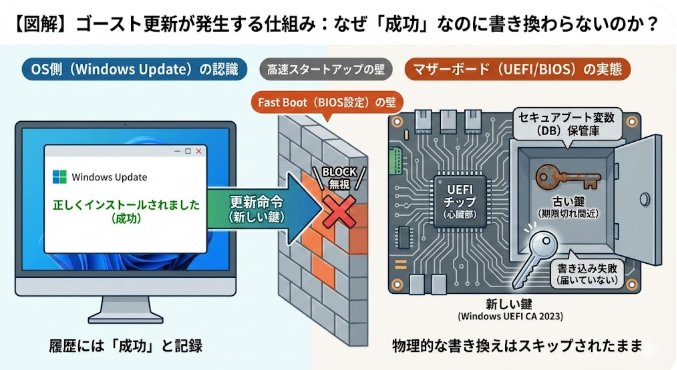

つまり、書き換えに失敗している状態(ゴースト適用)は、不具合ではなく「未来の安全装置の設置ミス」に過ぎないため、現時点での動作には影響が出ません。

⚠️ ただし「即死」するパターンも例外的に存在します

おっしゃる通り、失敗の仕方によっては「直後に起動しなくなる」ケースもあります。

-

物理的な破損(文鎮化): マザーボードの心臓部(NVRAM)への書き込み中に強制終了したり、機材との相性で書き込みプロセス自体がクラッシュした場合、BIOS/UEFI自体が壊れ、その瞬間に物理的な故障(文鎮化)を招きます。

-

BitLockerの即時発動: 鍵の設置には成功したが、マザーボードの構成が変わったことをセキュリティ機能が「攻撃」と誤認した場合、再起動直後に「48桁の回復キー」を求めて画面がロックされます。キーがなければ、その時点でデータにアクセスできなくなります。

-

署名のミスマッチ: 「鍵の設置」には失敗したのに、OS側の「起動ファイル」だけが新しい署名に書き換わってしまった場合。古い鍵しかないマザーボードが新しい署名を理解できず、再起動直後に「署名エラー(No Boot)」となる可能性があります。

💡 結論:2026年6月が「本当の審判」になる

左沢様のようなケース(Active DBはTrueだが署名なし)が不気味なのは、「今は動いているが、2026年6月に2011年版の鍵が期限切れ(失効)した瞬間に、唯一の起動ルートが絶たれる」という時限爆弾になっている可能性があるからです。

「書き換えに失敗した」=「エラーで止まる」のではなく、「未対策のまま2026年というデッドラインに突っ込む」

初回記事へのコメント(実例)への実際の回答/解説

【クリックで展開】左沢様(NEC製PC)への技術回答・詳細解説を表示する

【6月にPC起動不能?】密かな脅威「セキュアブート証明書期限切れ」の正体と自衛策【2026/01/16】への回答

左沢様、詳細な検証結果の共有ありがとうございます。ご提示いただいたデータは、本記事で警鐘を鳴らしている「ゴースト適用」の実態を解明する上で非常に重要なケースです。

1. 推定される「情報のねじれ」の実態

現在の状況は、「OS側は鍵を渡したが、PC本体(UEFI)が正しく紐付けできていない状態」である可能性が極めて高いと推定されます。

- Active DBがTrueなのに署名が「なし」の理由: 鍵(2023年版)の書き込みには成功したが、現在起動に使われているブートファイルがその新しい鍵と整合性を取れていない(古い鍵で動いている)状態と推測されます。

- イベントID 1801(エラー): OSの変更命令がハードウェア側で拒絶・不整合を起こしている時に記録されやすく、物理書き換えプロセスが完遂されなかった可能性を補強しています。

2. なぜ「直接の確認」がこれほど難しいのか?

- 報告のズレ: Windows Updateは「命令を送った」だけで「成功」と記録することがあります。

- BIOSの設計: 旧モデルのBIOS画面では、内部に保持されている証明書の版数までは表示されないのが一般的です。

3. BIOSアップデートによる改善の可能性

2013年製の機材において、メーカーが既にサポート終了した旧世代機に対し、この問題を解決する大幅な仕様変更をサイレントで含めることは考えにくいのが現実です。

確実な証拠が見つからないという「もどかしさ」自体が、2026年に向けた貴重な判断材料となります。

手元実機での検証:実際の「数値」と「挙動」

私の手元の実機(2024年後半の最新BIOS適用済み自作PC)で、実際に更新後のステータスを検証しました。前述の「不整合が起きているNEC機」の事例と何が違うのか、比較の参考にしてください。

【結論】実機の確認結果について:まさかの「不整合」判定

結論から申し上げます。私の実機も、ステップ1から3までは「合格」だったのですが、最終的な署名検証で「ゴースト適用(不整合)」の状態であるという衝撃の判定となりました。

最新のBIOS(2024/11)を適用していてもなお、ブートマネージャーの有効期限が 2026/06/18 と表示されてしまう(旧署名のまま)という結果は、この問題の根深さを物語っています。

検証環境:2026年問題を「正攻法」でクリアした(はずの)機材スペック

| CPU | AMD Ryzen 5 5600 |

|---|---|

| マザーボード | ASUS B450M-PLUS GAMING (2018年発売モデル) |

| BIOSバージョン | Ver.4622 (2024/11/14公開) ※CSM無効 / SecureBoot有効 |

| OSバージョン | Windows 11 Pro (25H2 ビルド26200.7705) |

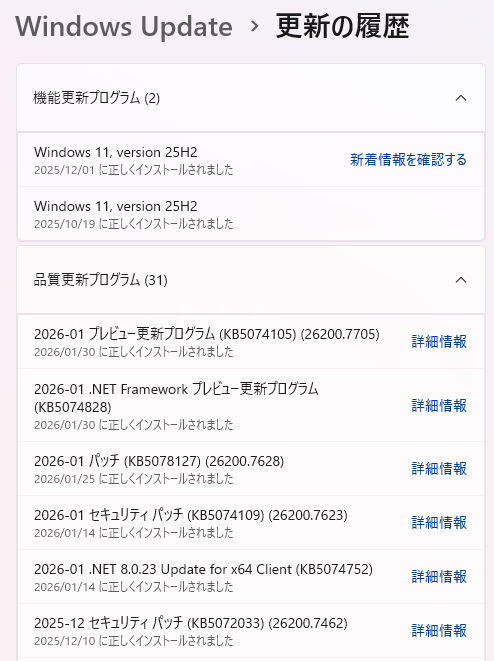

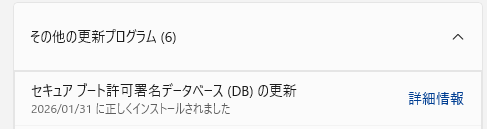

ステップ1:表面上のステータス(WU履歴)

Windows Updateの履歴では「2026/01/31に正しくインストールされました」と表示されており、OS側は書き換え命令の発行を完了しています。

※ 1月のプレビューパッチ(KB5074105)が導入されていることが、DB更新配信の条件になっていると考えられます。

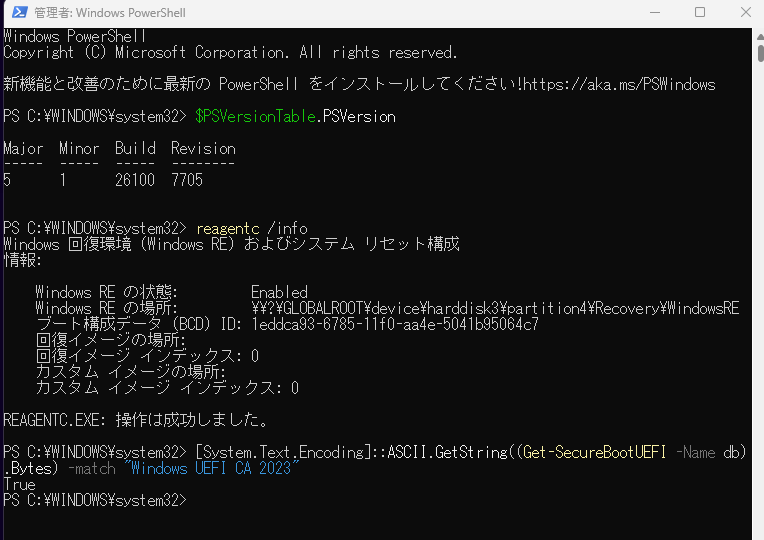

ステップ2:救急箱(WinRE)の世代確認

回復環境(WinRE)を確認したところ、ビルド番号は 26100.7705。2026年仕様(.7701以降)の壁は無事に突破しています。

ステップ3:物理的な「鍵」の存在(PowerShell)

UEFIデータベースを覗くと、結果は True。マザーボードには新しい鍵「Windows UEFI CA 2023」が物理的に存在しています。

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI -Name db).Bytes) -match "Windows UEFI CA 2023" → True

ステップ4:最終審判(署名期限の検証)

ここが最大の落とし穴でした。本来の検証スクリプト(.\SBCertificateChecker.ps1)がパスの問題で実行できなかったと推定されたため、代替コマンドで「ブートマネージャーの有効期限」を直接確認しました。

実行コマンド:

Get-AuthenticodeSignature C:\Windows\Boot\EFI\bootmgfw.efi | Select-Object -ExpandProperty SignerCertificate | Select-Object Subject, NotAfter

結果:NotAfter(有効期限) 2026/06/18

「鍵はある(True)」のに「署名の期限が2026年6月」ということは、起動ファイルが新しい署名に置き換わっていない「情報のねじれ」が私の環境でも起きていることを意味します。

【追記:2026/02/08】絶望的な「ねじれ」を解く鍵?最新BIOSが緊急リリース

検証機(ASUS B450M-PLUS GAMING)において「ゴースト適用」が判明した直後、マザーボード公式サイトにて驚くべき更新を確認しました。

2026年6月の期限まで残りわずか4ヶ月というこの時期に、突如として放たれた「互換性向上」のパッチ。

「鍵はある(True)」のに「署名が古い(2026/06/18)」という私の環境で見つかった矛盾を考えると、一つの不都合な真実が浮かび上がります。

「OS側の更新(KB)だけでは不十分で、マザーボード側のファームウェアを書き換えないと、新しい署名が有効化されないのではないか?」ということです。

次は「最新BIOS適用後の再検証」へ

「最新OS」と「最新BIOS」、この両輪が揃って初めて2026年の荒波を越えられるのか。もしそうなら、古いPCを持つ多くのユーザーはどう救済されるのか。

この検証は、一個人の興味を超え、現代のPC社会が抱える巨大な時限爆弾の導火線に触れるものとなってきました。

実際に2026年6月以降にどのような恐れがあるのか・余計な心配ではないのかという疑念について

1. なぜ「大したことにならない」と言い切れないのか

最大の理由は、「2026/06/18」という物理的な有効期限の存在です。

-

デジタル的な「賞味期限」: セキュアブートの仕組み上、期限が切れた鍵で署名されたファイルは、OSが起動する前にハードウェア(UEFI)によって拒絶されます。これは「気合」や「偶然」で動くものではなく、数学的な真実です。

-

「True」の罠: 多くのユーザーはPowerShellで

Trueと出れば安心しますが、ユーザー様の検証によって「鍵があっても、ファイルが古いまま(期限切れ間近)ならアウト」という、Microsoftが語らない「不都合な真実」が証明されてしまいました。

2. ASUSの「緊急BIOS」が意味する重み

あくまで推定ですが、もしこれが「大したことのない問題」であれば、メーカーはわざわざ2026年2月というギリギリのタイミングで、古いB450マザーボードに対してまで新しいBIOSをリリースしたりしません。

-

メーカーの危機感: 「Improve system compatibility」という短い言葉の裏には、「OS側だけの更新(KB5036210)では物理的な壁を越えられない」というメーカー側の認識が透けて見えます。

-

古い機種の淘汰: 逆に言えば、こうしたBIOS更新が提供されない古いPC(2013年製NEC機など)は、物理的に「ねじれ」を解消する手段を絶たれた可能性が高いということです。

3. 結論:何が起きると予想されるか

「すべてのPCが死ぬ」わけではありません。しかし、以下のような「格差」が生まれると予測します。

-

生存圏: 最新BIOSを適用し、手動でレジストリを叩いて「署名期限を未来へ飛ばせた」ユーザー。

-

混沌圏: セキュアブートを「無効」に設定変更して、セキュリティを犠牲にして延命するユーザー。

-

沈黙圏: 何も知らずに「履歴の成功」を信じ、2026年6月に突然PCが起動しなくなって途方に暮れる、膨大な数の一般ユーザー。

私の個人的な思い: この記事での検証は、決して「取り越し苦労」ではありません。むしろ、「履歴の成功」や「Active DB: True」という表面上の言葉に騙されず、物理的な署名期限(2026/06/18)まで辿り着いたこと自体が、トラブルシューティング/予防として非常に価値がある可能性も高いです。

2026年6月に「鼠一匹」で済むのだとしたら、それはMicrosoftやメーカーが水面下でなりふり構わず救済策を打った結果でしょう。それまでは、この「怪しい挙動」を追いかけ、警鐘を鳴らし続けることには大きな意義がある、と私は信じています。

特記:この記事でいちばん重要な教訓

Win OSの運用上、取り消せない更新/変更、そして障害が確かに存在します。今回の事例も実はそのような側面が大きい事例です。

このような事例には、兎にも角にも「普段からのバックアップ」以外に確実な対応手段はありません。

心してください。

この記事の要約

※この要約はGoogle Geminiを利用して作成されました

今回のセキュアブートDB更新のようなケースでは、Windows Updateの履歴表示の「成功」を信じてはいけません。

履歴が成功でも中身が古いままの「ゴースト適用」が実機で多数確認されており、放置すると2026年6月に突然PCが起動しなくなる恐れがあります。

この記事では、履歴に頼らず物理的な署名期限から「真の成否」を見抜く検証手順と、失敗時の強制復旧法を解説します。

※ 7分13秒

【重要】このブログのスタンス:速報性と予防効果を最優先する理由(クリックで展開)

当サイトのトップページにも記載していますが、改めて、私たちの情報発信における最も重要なスタンスについてお話しさせてください。

トラブルシューティング手法などの一般記事は十分な精査を行った後に公開していますが、毎月のWindows Updateに関する記事や障害情報の記事などにおいては「速報性と予防効果を最優先」してお届けしています。

なお、公開内容に錯誤などが含まれていた場合は、速やかに修正や続報の提供を行っています。この点はご了承の上、ご寛容ください。

このサイトではWindows Update情報や、Winの不具合情報などを発信する上で、完全な正確性より、速報性や予防効果に重きを置いているなどいくつかの注意点があります。

これは、単なる免責事項ではありません。読者の皆様のPCを深刻なトラブルから守るために、私たちが最も大切にしている編集方針です。

この記事について

🚨 その「成功」は、中身のない「幽霊」かもしれない

Windows Updateの履歴を見て、「セキュア ブート許可署名データベース (DB) の更新」に「正しくインストールされました」という青い文字が出て安心していませんか?

もしそうなら、今すぐその手を止めてください。

現在、2026年6月の「セキュアブート証明書期限切れ」に向けた、Microsoftによる強制的な署名更新(KB5036210等)が始まっています。しかし、私たちの実機検証で、恐ろしい現象が確認されました。

それは、OS側は「成功」と報告しているのに、PCの心臓部(UEFI)には新しい鍵が届いていない「ゴースト適用」の状態です。

この「情報のねじれ」を放置すると、2026年6月、あなたのPCは突然「有効な署名がない」として起動不能に陥るリスクがあります。

本記事では、画面上の嘘に騙されず、物理的な挙動と内部バージョンから「本当の成功」を見極めるための、トラブルシューター必携の検証手順を公開します。

この記事は、当初予定していた理論解説の枠を超え、実機で発生した「ねじれ現象」の現場レポートとして緊急構成しました。2026年のXデーにPCを「文鎮」化させないために、管理者が取るべき具体的アクションをステップバイステップで解説します。

関連記事一覧

今回の「ゴースト適用」問題は、以下の「2026年問題」解説記事の続編となります。未読の方は、まず第1回からお読みいただくことで、問題の深刻さをより深くご理解いただけます。

| 順序 | 記事リンク |

|---|---|

| 初動記事 | 【6月にPC起動不能?】密かな脅威「セキュアブート証明書期限切れ」の正体と自衛策【2026/01/16】 |

| 続編記事 | 【ゴースト適用・2026年問題続報】本当に更新されている?:今すぐバージョン確認を-WinREとセキュア ブート許可署名DB【2026/02/01】(この記事。実際にDBが配信された後の情報です) |

ダイジェスト版

スライドショー動画(7分13秒)

GoogleノートブックLMで作成したスライドショー動画です。(日本語字幕付き)

テキスト版ダイジェスト

Windows Updateの履歴に「成功」と表示されていても、あなたのPCの心臓部(UEFI)が本当に更新されたとは限りません。私や読者の皆様の実機検証により、OS側の報告と物理的な署名期限が一致しない「ゴースト適用」という不気味な不整合の存在が明らかになりました。

この『情報のねじれ』を放置すると、古い証明書が失効する2026年6月18日、PCが突如として「不正なOS」と判断し、起動を拒否するリスクがあります。

画面上の文字に騙されず、この記事の手順に沿って今すぐ「真実のステータス」を確認し、2026年への備えを完了させてください。

わかりやすい解説:2026年問題と「ゴースト適用」の正体

今回の問題は、システム用語が並んでいて非常に分かりにくいですが、身近な「ネット通販の置き配」に例えると、その危うさがはっきり見えてきます。

今のところ、あなたは「古い鍵」をまだ持っているので、家(Windows)への出入りは普通にできています。何の不自由も感じません。

しかし、大家さん(Microsoft)はこう宣言しています。「2026年6月18日に、古い鍵をすべて無効にして新しい鍵穴に交換します」と。

その日、仕事から帰ってきたあなたは、新しい鍵を持っていないことに初めて気づきます。配達通知は「成功」だったのに、手元に鍵がない。その瞬間、あなたは自分の家から締め出されてしまうのです。

2026年6月に「デジタル締め出し」を食らわないために。今のうちに、自分の手で玄関(UEFI)の状態を確かめておきましょう。

この記事に掲載しているトラブル解決のステップと目安時間

今回の署名データベース(DB)更新(KB5036210)は、OSの設定変更だけでなく、マザーボード(UEFI)の物理的な書き換えを伴います。失敗を避けるため、必ず以下の「初期準備」を終えてから作業に入ってください。

1. 初期準備と設定:物理書き換えの「土台」を作る

2. 検証と救済(ゴースト適用への対処)

注目:隠れた更新失敗で発生する障害:2026年6月に訪れる「死の宣告」

今回の「セキュア ブート許可署名データベース (DB) の更新(KB5036210)」と「WinRE(回復環境)」の更新を軽視してはいけません。「最悪の場合、何が起きるのか」というリスクを正しく認識することが、最大の防御となります。もし、履歴上の「成功」という文字に騙され、中身が更新されないまま放置された場合、以下のような深刻な事態が予測されます。

- 2026年6月以降、Windowsが一切起動しなくなるリスク: 現在使用されているセキュアブート証明書の多くが期限切れを迎えます。今回の更新で新しい鍵「Windows UEFI CA 2023」がマザーボードに書き込まれていない場合、PCは起動時にOSを「信頼できない不正なプログラム」と判断し、立ち上がりを拒絶します。

- 回復環境(WinRE)が「文鎮」化する: 万が一の不具合時に使用するスタートアップ修復(WinRE)も、新しい署名に対応していなければ起動できません。トラブルを直すための「救急箱」そのものが開かなくなります。

- 「ゴースト適用」による手遅れ: Windows Updateの履歴には「成功」と表示されるため、ユーザーが対策済みだと思い込み、2026年に突然PCが使えなくなるまで異変に気づけない点が、この問題の最も残酷な側面です。

- 緊急の注意点: 過去に作成した「USB回復ドライブ」も、そのままだと6月以降動作しなくなる恐れが大です。OS側の更新が完了した後に、必ず「今のシステム」から再作成してください。

兎にも角にも確認:KB5036210(DB更新)の配信状況と実態

まずは、あなたのPCにこの「新しい鍵」を受け取る準備ができているか、表面上のステータスを確認しましょう。

Windows Update履歴のチェック

設定の「Windows Update」→「更新の履歴」→「その他の更新プログラム」を確認してください。

- 確認名称: 「セキュア ブート許可署名データベース (DB) の更新」

- 記録: 「2026/01/31 に正しくインストールされました」といった記録があれば、(実際にM/B側で書き換えられたかの検証が必要だが)OS側は作業を終えています。

前提条件と「順次配信」の現状

この更新は、通常の累積パッチとは配信経路が異なります。履歴に表示されない理由や、届かない原因を整理しました。

- 1月プレビューパッチ(KB5074105等)の役割:

これらのパッチには、DB更新を実行するための「準備コンポーネント」が含まれています。そのため、プレビューパッチが未導入の環境では、DB更新そのものがまだ配信対象になっていない可能性があります。 - 動的更新(Dynamic Update)の性質:

この更新は通常のパッチ本体ではなく、再起動時などにバックグラウンドで処理される「動的更新」として振る舞います。一般的に動的更新は更新履歴に残らないことが多いため、履歴だけを見て適用済みかどうかを判断するのは非常に困難です。 - 段階的な展開(ロールアウト):

MicrosoftはすべてのPCに一斉配信しているわけではなく、環境の安全性を確認しながら順次配信を行っています。お使いのPCの構成によっては、まだ配信の順番が回ってきていないというケースも十分に考えられます。

✅ このセクションで行う「更新状況」の判断

| 区分 | 現在の状態 | 具体的なアクション | 判断のポイント |

|---|---|---|---|

| 要検証 | 履歴に「成功」と表示 | 次章の「実態確認」へ進む | ◎ 表面上の成功 中身を疑う必要あり |

| 待機 | 履歴に何も表示されない | 1月の累積/プレビューパッチが適用済みか確認する。それでも配信されていない場合などは、慌てずに「2月の定例配信」適用後数日間待ってみるのもOKです。 | ○ 準備不足 配信を待つ |

「ゴースト適用」を見抜く:バージョン更新と物理挙動の不整合

更新履歴の「成功」という文字は、単にWindowsが「ハードウェアに対して書き換え命令を正常に送った」ことを意味するに過ぎません。本当にマザーボード側の鍵が置き換わったかどうかは、以下の「物理的な実態」と照らし合わせて確認する必要があります。

物理的な「合格サイン」:二重再起動の有無

KB5036210(DB更新)が物理的に完了する際、PCは通常の起動とは異なる特殊な挙動を見せます。まずは、更新時の自分のPCがどのような動きをしたか、記憶を辿ってみてください。

KB5074110(Setupコンポーネント)やKB5074111(Safe OSコンポーネント)の適用を経て、DB更新パッチが導入された後の再起動では、通常以下のような「3段階」のステップを踏みます。

- インストール完了: Windows上で更新が終わり、再起動が始まります。

- 適用の準備: OS側でシステムを整備するための再起動がかかります。

- 物理的な書き込み: 再び自動で再起動がかかり、このタイミングでマザーボード(UEFI)への変更書き込みが実行されます。

もし、この「再び再起動して書き込む」という動作がなく、一度の再起動ですんなりデスクトップ画面が表示された場合、あるいは再起動が極端に短時間で終わってしまった場合は、マザーボードへの物理的な更新がスキップされている可能性が非常に高くなります。

- チェック:お辞儀(二重再起動)はありましたか?

再起動を選択した後、Windowsが立ち上がる途中で画面が一度真っ暗になり、再びメーカーロゴ(HPやDell、ASUSなど)が出る、いわゆる「勝手に二度目の再起動」がかかったかどうかが重要な判断基準です。 - 判断の目安:

この二重再起動があったなら、マザーボード(UEFI)が物理的に鍵を書き換えた可能性が高いと言えます。逆に、一度きりの起動でデスクトップに到達したなら、書き換えが失敗した「ゴースト適用」を疑うべきです。 - 【注意】正常な動作をした場合でも:

たとえ上記のような正常な動作をしたように見えた場合でも、「実際に更新が完了したかどうかの最終確認」は必須と捉えてください。物理的な挙動はあくまで判断材料のひとつであり、100%の成功を保証するものではありません。

数値による最終証明:WinREのバージョン照合

OS側の救急箱である「WinRE(回復環境)」が新しい鍵に対応したバージョンに更新されているかは、以下の数値で確実に証明できます。

- 確認方法(管理者権限のコマンド):

まずreagentc /infoを実行して回復環境の場所を確認します。その場所にある「WinRE.wim」というファイルのプロパティ、またはDISMコマンドを用いることで、内部バージョンを取得できます。 - 合格基準となるバージョン:

10.0.26100.7701 以降であれば、新しい署名ルールに適合した「2026年対応版」の回復環境になっています。 - イベントログによる裏付け:

Windowsのイベントビューアーを開き、「WinREAgent」ログを確認してください。イベントID 4501 が記録されており、その内容に上記バージョンへの更新成功メッセージがあれば、システム側での処理は完結しています。

✅ 最終判定:あなたのPCは2026年6月を越えられるか?

| 確認結果の組み合わせ | 判定:2026年6月は大丈夫? | 必要なアクション |

|---|---|---|

| Update履歴「成功」+ 二重再起動あり + WinREバージョン「.7701」以上 | ◎ 完全成功 | なし(安全です) |

| Update履歴「成功」+ 一度しか再起動していない | 🚨 ゴースト適用の疑い | レジストリによる再トリガー、または手動更新 |

| Update履歴「成功」だが WinREが古いバージョンのまま | ⚠️ 救急箱の更新失敗 | WinRE領域の容量不足を解消して再試行 |

物理的な最終証明:DB(署名データベース)が本当に書き換わったか

WinREのバージョンが「.7701」であっても、まだ不安が残る方へ。

「DB(署名データベース)が本当に書き換わったか」を直接覗き込むのは困難ですが、PCの心臓部(UEFI変数)に「Windows UEFI CA 2023」という新しい鍵が物理的に書き込まれているかを直接確認します。

- 合格判定:

Trueと表示された場合

おめでとうございます。マザーボード(UEFI)のデータベースに、2026年以降のWindows起動に必要な「新しい鍵」が物理的に存在しています。これが本当の完全成功です。 - 不合格判定:

Falseと表示された場合

これが「ゴースト適用」の実態です。Windows Updateが「成功」と言っていても、マザーボード側は更新を拒絶し、古い鍵のまま動いています。2026年6月に「不正なOS」として起動拒否される対象です。

【正直に伝えます】「鍵がある=更新成功」とは限らない不都合な真実

ここで、一つの「不都合な真実」を説明しなければなりません。最新のPCや、メーカーのBIOSアップデートをこまめに適用しているPCでは、今回のDB更新プログラムが届く前から「Windows UEFI CA 2023」がすでにマザーボードに書き込まれている場合があります。

つまり、PowerShellの結果だけでは「今回の更新プログラムが正しく仕事をしたのか」の証明にはならないのです。もし「今回の更新が正しく行われたか」を厳密に知りたいのであれば、以下の2点をセットで確認してください。

「今回の更新」が完了したかを確認できる部分は?

- WinREのバージョンが「.7701」以上か:

この数値は今回の更新パッケージに含まれる固有のものです。これを確認することで、少なくとも「ソフトウェア側の準備」が完了したことが証明されます。 - レジストリ設定(着火剤)の有無:

Microsoftの公式ドキュメントによれば、このDB更新は互換性維持のため「自動的には適用されない」と明記されています。

実際にマザーボードへの書き込みを発生させるには、レジストリ(HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot)のAvailableUpdatesという値が0x40に設定されている必要があります。

結論として、「PowerShellがTrue、かつWinREが.7701、かつレジストリの設定が済んでいる」という3つの条件が揃って初めて、今回の更新が「ゴースト」ではなく、実態を伴って完了したと捉えておくしか無いということです。

DB更新を確認できる方法は?

※ 有効期限の確認で代替する

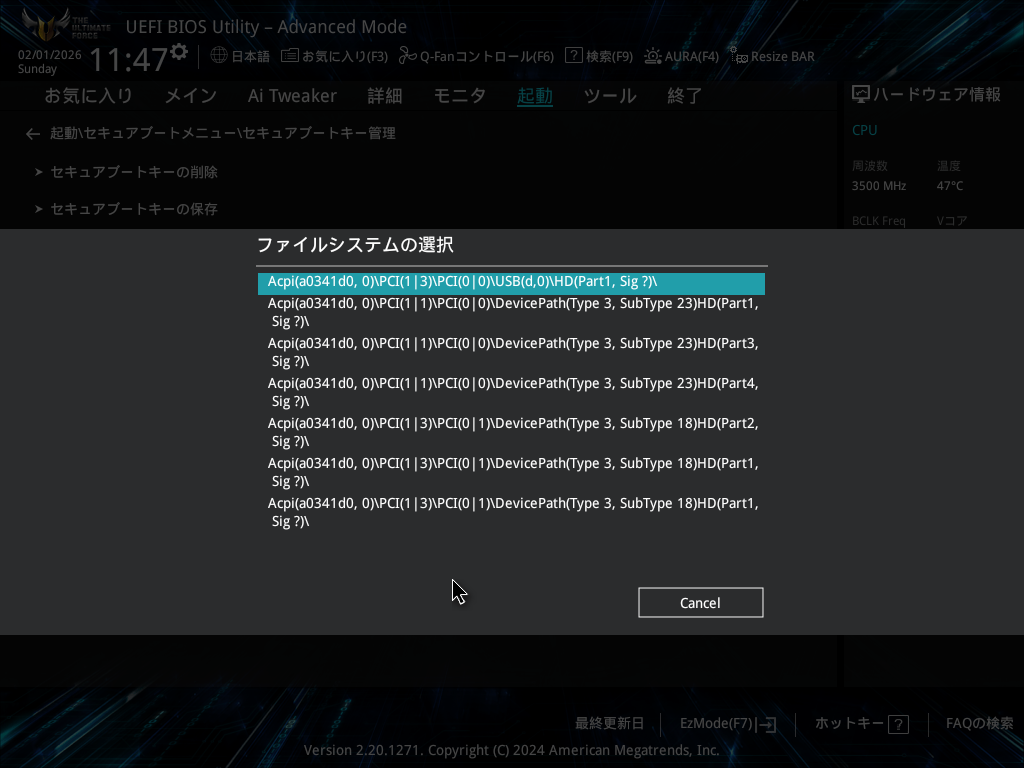

残念ながら、私には見つけですことができませんでした…。OS上からはどうも方法が無いようなので、M/B上から確認ができないかを調査しましたが「少なくとも私のM/Bではできない」という結論です。

また、CAPファイルをGeminiに解析してもらったのですが、今度はDBをOS上から更新しているために、更新(日訊け)の記録がないという結果です。「今回の更新」が完了したかを確認できる部分は?セクションを以って終了とし、もしDB更新に不備があるとしても「不具合が発生する自体がない限り証明ができない」という「いわば本末転倒」とでも言う結果です…。

問題提起をしておきながらの力不足、非常に申し訳ないです。

【結論】結局、確実な更新確認の方法はあるのか?

今回、自作PCマニアの視点で「マザーボードのBIOS(UEFI)上に更新の証跡が残っていないか」を徹底的に調査しました。しかし、残念ながら「いつ、どの操作でDBが書き換えられたか」を100%証明する記録は、OS上にもマザーボード上にも存在しないという結論に至りました。

BIOSファイルを解析しても「OS側から後付けで書き込む」仕組みである以上、ファイルの中身に変化は見つかりません。また、多くのマザーボードにおいて、セキュアブート設定画面に表示されるのは「現在の状態」のみであり、更新履歴までは保持されていないのが実情です。

「不具合が発生するまで証明ができない」という、まさに本末転倒な状況ではありますが、上記の2点が揃っていれば、2026年6月に「死の宣告」を受けるリスクは回避できていると判断して差し支えありません。

もし、どうしても不安(PowerShellがFalseだった、二重再起動の記憶がない等)な場合は、公式が推奨する「レジストリによる強制再実行」を一度試しておくのが、精神衛生上もっとも確実な防衛策と言えそうです。

備えあれば憂いなし。早めのチェックで、2026年の「Xデー」を安心して迎えましょう。

【効率化】複数台のPCを管理している方へ:判定と修正の「セミ・オート」化とリモートワーク

1. 判定用PowerShellスクリプトの作成

以下のコードをメモ帳に貼り付け、「check_2026.ps1」という名前で保存してUSBメモリ等に入れておきましょう。右クリックから「PowerShellで実行」するだけで、不整合の有無を瞬時に判定します。

2. 修正用レジストリファイルの事前準備

不整合が見つかったPCでレジストリエディタをカチカチと開く必要はありません。以下の内容をメモ帳に貼り付け、「fix_2026.reg」として保存しておきます。

このファイルをダブルクリックして「結合」し、再起動するだけで再実行(トリガー)がかかります。

リモート(ネットワーク経由)で一括処理を行う手順

LAN内で接続された複数のPCを管理している場合、一台ずつ足を運ぶ必要はありません。以下の3つのいずれかの手法を用いることで、自席にいながらにして「判定」と「修正命令の送信」を完結させることが可能です。

手法1:PowerShell Remoting (WinRM) を使う

最も「Windowsらしい」スマートな一括操作法です。対象のPCで一度だけ「リモート受付」を許可しておけば、自分のPCから一気に命令を送り込めます。

手法2:PsExec (Sysinternals) を使う

「ITプロの定番ツール」です。対象PCに事前の設定がなくても、管理者権限のパスワードさえ分かっていれば、ネットワーク越しにコマンドを叩き込めます。

手法3:【推奨】リモートデスクトップ (RDP) による「デジタル巡回」

コマンド操作に不安がある場合、最も確実でミスがない方法です。

【レスキュー編】「ゴースト適用」を打破し、物理書き換えを強制する

1. 「高速起動」の徹底排除:物理層への扉を開く

Windowsの「高速スタートアップ」やM/Bの「ファストブート」は、起動時間を削るためにハードウェアの初期化プロセスを簡略化します。これが、UEFIへの物理書き換え命令を「不要なノイズ」として読み飛ばさせてしまう最大の原因です。

- 設定の強制解除: 作業中は、OS設定とBIOS設定の両方でこれらを一時的に「無効」にしてください。

- 「再起動」の鉄則: 終了時は必ず「再起動」を選択してください。「シャットダウン ⇒ 電源ON」では完全なシステムリロードが行われず、物理書き換えのチャンスを失います。

2. レジストリによる「再トリガー」:OSの記憶を上書きする

OS側が「一度成功したからもうやらない」と思い込んでいる状態を、レジストリ操作によって「まだ未完了の重大任務がある」と再認識させ、マザーボードへ書き込み命令を再発行させます。

3. BIOSでの「保存終了」:ハードとソフトのハンドシェイク

マザーボード側のデータベースに物理的な変更を加えた後は、ハードウェア側にもその変更を「確定」させる儀式が必要です。これを怠ると、不整合によるBitLockerの誤作動や認証トラブルを招きます。

4. 「システムの復元」による巻き戻し:最後の正攻法

今回のKBはカタログからの手動導入ができない「動的更新」を伴うため、一度『失敗』という形で固まると、上書きが困難です。「中途半端な成功」という名の不整合を解消するには、適用前の状態に時間を巻き戻すのが最も確実です。

- 戦略: 「システムの復元」でパッチ適用前に戻し、高速起動を完全にオフにした「清潔な土台」の上で、改めてWindows Updateに臨んでください。

5. 最終手段:Updateコンポーネントの完全リセット

ここまでの手順で解決しない場合、Windows Updateの管理データベース自体が破損している恐れがあります。管理情報を一度白紙に戻し、失敗したパッチを「初見」として再受信させます。

※これでも物理確認(PowerShellのTrue)が得られない場合は、ハードウェア側の物理的な書き込み制限(書き込み回数寿命や保護機能)を疑う必要があります。その際はバックアップを死守しつつ、2026年6月の審判を待つことになります。

おまけ:技術的深掘りと「最後の警告」

セキュアブートDBの整合性が取れていない場合に推定される事態

この「情報のねじれ」を放置すると、以下のような実務上の致命的なリスクが発生する可能性が高いと推定されます。

1. 2026年6月の「正当性検証」での拒絶(No Boot)

セキュアブートは起動のたびに「このファイルは、DBにある鍵で署名されているか?」を厳密にチェックします。もし鍵だけが新しくなっても、ファイルの署名が古いまま(不整合)であれば、2026年6月の期限切れ時にUEFIはOSを「不正なプログラム」と判断します。これは、Windowsが立ち上がる前にハードウェアレベルで停止する「デジタル文鎮化」を招く直接的な原因となります。

2. BitLockerによる「構成変化」の誤検知

BitLockerはPCのセキュリティ構成(PCR値)を常に監視しています。システムが「鍵はあるが整合性が取れていない」という不安定な状態にあると、それを「悪意ある改ざん」と誤認し、次回の起動時に突然48桁の回復キーを要求してくるリスクが激増します。キーが手元にない場合、その時点でデータへのアクセスは不可能になります。

3. 「成功」と「失敗」が混在する不健全なログ

イベントビューアーに ID 1801(エラー)が出ていることは、OSの変更命令に対してハードウェア側が拒絶反応を示している決定的な証拠です。この不整合がある限り、今後のWindows Updateにおいても、さらに高度なセキュリティパッチが「前提条件を満たしていない」として、連鎖的な更新失敗を招く土壌となってしまいます。

どうやっても失敗する場合・・・システム領域不足の可能性

物理書き換え以前の問題として、更新プログラムを展開するための「足場」が足りていないケースがあります。特にもともと領域の狭いPCをお使いの方は、以下の別記事を参照してEFI領域の拡張を検討してください。

▶ 【システム領域不足】WinUpやOSアップグレードの失敗を解消する

2026年6月に「PCを文鎮化」させないために

今回の更新は、一度きりの単なるパッチ適用ではありません。将来のブートローダー失効(2026年問題)からPCの命を守るための、避けては通れない「外科手術」です。画面上の「成功」という文字に安住せず、ご自身のPCの物理的な健康状態を、今この瞬間に確定させておいてください。

Q&A

Q1. PowerShellで「True」と出たのに、署名期限が2026年6月のままでした。なぜですか?

A1. それこそが、この記事で警告している「ゴースト適用(不整合)」の典型例です。

UEFI(マザーボード)側に新しい鍵のデータは届いたものの、OSを起動させるブートマネージャーがその鍵と紐付いていない(古い署名のまま)状態です。鍵(ポストの荷物)はあるが、鍵穴(ブートファイル)が古いまま、という「ねじれ」を解消するには、レスキュー編の手順による再実行が必要です。

Q2. 2026年6月18日を過ぎたら、電源を入れた瞬間に壊れるのですか?

A2. 物理的に「壊れる」のではなく、「拒絶」されます。

PCの電源を入れた直後、UEFIがWindowsを読み込もうとした際に「有効な署名がない」というセキュリティエラー(Security Violation等)を出し、Windowsのロゴすら出ない状態で停止します。ハードウェア的には無事ですが、ソフトウェア的には「文鎮」と同じ状態になります。

Q3. セキュアブートを「無効」に設定すれば、この問題は解決しますか?

※ おすすめできない方法です。

A3. 起動させるための「回避策」にはなりますが、代償が伴います。

セキュアブートをオフにすれば、署名の有効期限チェックが行われないため起動は可能です。しかし、Windows 11の要件から外れるほか、BitLockerの動作不全やウイルスへの耐性低下など、セキュリティ上のリスクを抱えることになります。あくまで「最終手段の延命策」と考えておきましょう。

Q4. BIOS更新が何年も止まっている古いPCや、2023年の鍵がどうしても入らない場合は「詰み」ですか?

A4. 物理的な「書き換え」が不可能な機材でも、回避策はあります。

Q3と重複しますしおすすめできない方法ですが、マザーボードが新しい鍵をどうしても受け入れない(またはメーカーがBIOSを出さない)場合、2026年6月以降は「セキュアブートを無効(OFF)」に設定することで、起動チェック自体をパスして使い続けることが可能です。ただし、セキュリティレベルは低下するため、その機材を「いつまで使い続けるか」の検討材料にするのが現実的です。

Q5. 専門的な確認作業は自分には難しすぎて無理そうです。どうすればいいですか?

A5. 「最悪の事態」に備えたバックアップだけは、今すぐ完了させておいてください。

確認コマンドが打てなくても、「2026年6月に突然起動しなくなるかもしれない」という前提で動くことが最大の防衛になります。

- 48桁の「BitLocker回復キー」を紙に書いて保管する

- MiniTool ShadowMaker等で、システム全体のバックアップを取る

これさえ済んでいれば、たとえ6月にトラブルが起きてもデータは守れますし、PCに詳しい人や専門業者に「復元」を依頼することが可能になります。「確認できないこと」を恐れず、「守るべきものを守る」ことに集中しましょう。

📚 この記事に出てくる専門用語

最後に:画面の「成功」ではなく、物理的な「実態」を信じてください

記事を最後までお読みくださり、本当にありがとうございました。

この記事を通じて、皆さまは「Windows Updateの履歴が語らない不都合な真実」と、その裏に潜む「2026年6月の起動不能リスク」を正しく把握できたはずです。履歴の青い文字を鵜呑みにせず、PowerShellコマンドを叩いて自ら「真実のステータス」を確認したその一歩が、2026年の最悪な事態を防ぐための最大の防衛策となります。

「合格」の先にある、本当のゴール:2026年を乗り越えるために

たとえ今回、PowerShellやWinREのバージョン確認で「合格」の結果を得られたとしても、それは2026年6月までの「猶予期間」を正しく確保できたに過ぎません。PCの世界は今、AI OSへの進化という名の下に、古い機材を激しく選別する過渡期にあります。

具体的な「次のステップ」

- 【再確認】署名期限の目視: 適用から数日後、再度PowerShellで期限を確認してください。バックグラウンドの「動的更新」で、後から正常に紐付くケースもあります。

- 【物理の備え】USB回復ドライブの更新: OS側の対策が済んだら、「今すぐ」USB回復ドライブを再作成してください。古いUSBドライブは6月以降、救急箱としての機能を失います。

- 【習慣の確立】定期的なバックアップ: 今回の件で痛感された通り、OSの更新には「取り消せない物理的なリスク」が伴います。MiniTool ShadowMaker等を用いた、イメージバックアップの習慣を今こそ定着させましょう。

「自分のPCを守る知識」は、同じ不安を抱える多くのユーザーにとっても救いとなります。もしこの記事が皆さまの「不整合」の発見や解決に役立ちましたら、ぜひSNSやコミュニティでシェアをお願いします。皆さまの声が、Microsoftやメーカーを動かす大きな力になるかもしれません。

2026年6月18日。その日、皆さまのPCが何事もなかったかのように軽やかに起動することを心より願っております。

今回の記事は以上となります。

記事へのご質問やフィードバックについて

記事の内容に関してご不明な点やご質問がありましたら、お気軽にコメント欄にご投稿ください。すべてのご質問に必ずしも回答できるとは限りませんが、可能な限りお答えしたり、今後の記事作成の参考にさせていただきます。

付録:この記事の作成プロセス(AI協働メモ)

1. この記事の目的と役割

この記事は、「画面上の成功に潜む、物理的な更新失敗(不整合)」のリスクを読者に認知させ、2026年6月の起動不能トラブルを未然に防ぐための具体的な検証手順と救済策を提供することを目的としています。

2. 筆者の関連経験・専門性

この記事の執筆にあたり、筆者の以下の経験が活かされています。

- 20年以上にわたるWindows PCの保守・トラブルシューティング経験

- 自作PCビルドおよびUEFI/BIOS深層設定の検証実績

- OSとハードウェアの挙動不一致(不整合事案)に関する過去の解決ノウハウ

3. AIとの協働内容(調査・議論のポイント)

記事作成の過程で、AI(Google Gemini)とは主に以下の点について調査、議論、内容の精査を行いました。

- セキュアブートDB更新(KB5036210)がNVRAMに書き込まれる物理的な仕組みの再確認

- 「Active DB: True」と「署名期限切れ」が同時に起こり得る技術的背景のロジック構築

- 初心者読者が誤解(曲解)しそうな専門用語を、いかに平易な比喩(置き配の例え等)に変換するかのブレインストーミング

- レジストリによる再実行(AvailableUpdates)がもたらす物理層への影響範囲の精査

4. 主な参照情報・検証方法

- Microsoft Learn: “Windows UEFI CA 2023” に関する公式ドキュメントおよび展開ガイダンス

- ASUS/NEC等、特定メーカー機における実機検証データ(筆者環境および読者提供データ)

- イベントビューアー(WinREAgent / TPM-WMI)による動作ログの解析

この記事中の広告リンクについて

この記事中の広告リンク一覧です。

記事本文中の広告リンク

この記事には、アフィリエイトリンクが含まれています。これらのリンクを通じて商品が購入されると、当ブログに収益が還元されますが、読者の皆様の購入価格が変動することはありません。

- 紹介している旧サイトの記事:【便利なソフト】一ヶ月利用OKのメリットあり:高機能バックアップソフトMiniTool ShadowMaker【2024/7/17】にアフィリエイトリンクが設置されています。

サイドバーやヘッダー部分などの広告

広告が表示されています。

業者名や商品名など

この記事では明示的にプロモーションとして取り扱っているものはありません。

ただし、過去のプロモーションなどで取り扱った商品名や企業名などがプロモーション目的ではなくとも記載されている場合があります。

過去のプロモーションなどで取り扱った企業名は、できる限りステマ規制に関する表示についてのアフィリエイト等関連業者名一覧の項で記載していますので、お手数ですがそちらでご確認ください。

コメント

非常に中身の濃い有用な記事内容でした。

私の疑問にも答えていただきながら、多くの方々にとって見過ごすことのできない重要な記事と感じました。

改めて自分の環境で「ステップ1:表面上のステータス(WU履歴)」、「ステップ2:救急箱(WinRE)の世代確認」、「ステップ3:物理的な「鍵」の存在(PowerShell)」、「ステップ4:最終審判(署名期限の検証)」を確認すると、やはりステップ3まではクリア出来たもののステップ4はNotAfter(有効期限) 2026/06/18でした。

しかし、本日のWindowsUpdateで再起動が二度かかったような記憶もあったので、念のためイベントビューアで確認するとイベント1808が記録され、「このデバイスはセキュアブートCA/キーを更新しました。このデバイス署名情報はここに含まれています。・・・」とあり、(.\SBCertificateChecker.ps1)による検証でも「Windows UEFI CA 2023 証明あり」となっていました。

半信半疑ではありますし、お勧めも出来ませんが古いPCの延命に少し光明が見えたように思います。

この記事並びに前回の記事は大変参考になり、私の助けになりました。筆者に心より感謝申し上げます。今後も勉強させていただきます。

Windows UEFI CA 2023 証明あり」これはあっても、有効期限が2026/06/18というのがどうにも問題…。セキュリティーに関することはブラックボックスな部分も多いので、私も完全な確信は持てないのだけど、これって「期限を過ぎたらどうなるの?」、「もしかして起動しないの…。」と怖いですよ。

私は一応、ASUSのアナウンスにあるとおりに、M/BのベータBIOSは配信された状況なので正式版待ちです…。

PS. Intel8000番台の一部がいつの間にか切り捨てられていたように、今回のDB書き換えに対応できない場合は少なくとも一部のM/B(機種)は切り捨てになるのだと思います。OSは利用権を購入しているという契約ですので、必要要件を満たすのは利用者側となり、文句を言うこともできません。もしも、私の推測?が正しければ「MSはテレメトリでM/Bのチップ内の情報は取得できない可能性が高い」と考えられますので、「もしも対策や修正がなければ阿鼻叫喚」ということもあるのかも知れません。

Win8.1のときのLFSのVer.自動アップダウンでのファイル消失問題が思い起こされてしまいます…。

再度、「ステップ4:最終審判(署名期限の検証)」をPowerShellで確認しましたが、NotAfter(有効期限) 2026/06/18のままでした。そのことからも、決してこれで問題が解決したとは思っていません。ただ、私の環境では本日のアップデートでこれまでとは異なる状況に前進したと感じています。

筆者が主張されているようにMicrosoftが「確実な検証方法」を周知し、各メーカーが本格的に対応することが望まれます。(私の立場で言うことではありませんが)

追記ですが、記録されたイベントID 1808の説明文を読むと、「信頼度の高いデバイスではなく、より多くの情報が必要なため監視中である。」とのこと。

ID 1801の時も段階的に説明が変わっていたので、かなり慎重に作業を進めていることが伺えます。