- この記事の要約

- はじめに:この記事について

- 第1部:なぜ? BitLocker/デバイスの暗号化が勝手に動き出す主な原因

- 第2部:最重要! 予期せぬBitLocker地獄に陥らないための鉄壁予防策

- 第3部:緊急対処! 突然BitLocker回復キーを要求された場合の解決フロー

- 第4部:【特定ケース】Windows 11 における注意点

- 第5部:上級者・システム管理者向け情報

- 第6部:2025年3月下旬以降の最新情報

- Q&A:よくある質問と回答

- 1. そもそもBitLockerと「デバイスの暗号化」は何が違うのですか?

- 2. BitLocker回復キーはどこで確認できますか?また、いくつありますか?

- 3. 「デバイスの暗号化」が有効になっているか、どうすれば確認できますか?

- 4. 意図せずBitLocker回復キーを求められた場合、データは暗号化されているのでしょうか?

- 5. ログインパスワードは正しいのに、Windowsにサインインできない場合、BitLockerの問題ですか?

- 6. 高速スタートアップを無効にすると、PCの起動は遅くなりますか?

- 7. TPMを無効にすることは、Windows 11の利用に影響しますか?

- 8. 最新のWindows Updateが原因で回復キーを求められた場合、どうすればいいですか?

- 9. 最終的にOSをクリーンインストールするしかない場合、データは救出できますか?

- 10. BitLockerで暗号化されたドライブをデータ復旧業者に依頼して修復してもらうことは可能ですか?

- 最後に

- この記事中の広告リンクについて

この記事の要約

※ この要約はGoogle Geminiを利用して作成されました

本記事は、Windows PCで「BitLockerを利用していないのに回復キーを求められる」という予期せぬトラブルに焦点を当て、その複雑な原因から具体的な予防策、そして緊急時の対処法までを網羅的に解説した「改定完全版」です。

主なポイントは以下の通りです。

- 予期せぬ暗号化の原因: Windows 11 Homeにおける「デバイスの暗号化」のデフォルト有効化、Windows Updateによる意図しないBitLockerの有効化、OSによるハードウェア構成変更の誤認識(特にTPMやファームウェアの挙動)などが、突然回復キーを要求される主な原因として挙げられます。

- 鉄壁の予防策: PCの暗号化状態を正確に把握し、不要な暗号化は解除することが重要です。特に、OSのクリーンインストール時にレジストリ設定で自動暗号化を防ぐ方法や、高速スタートアップ・ファーストブートの無効化が有効です。最も重要なのは、BitLockerが有効な場合は回復キーをMicrosoftアカウント、ファイル、印刷など複数の方法で確実にバックアップ・管理すること、そして信頼できるソフトウェアでのシステム全体のイメージバックアップを定期的に行うことです。

- 緊急対処フロー: 万が一回復キーを求められた場合は、慌てずにMicrosoftアカウントを確認し、正確に入力することが第一です。解決しない場合は、複数回の再起動やWindows回復環境からのスタートアップ修復、システムファイル修復などを段階的に試します。最終手段としてOSのクリーンインストールがありますが、その前に何よりもデータの保護・バックアップを最優先すべきです。

- 特定ケースと最新情報: Windows 11固有の注意点(Home版のデフォルト暗号化、Version 24H2アップデート時の回復キー要求問題)や、2025年5月にWindows 10で発生したKB5058379起因のBitLocker回復問題とその修正プログラム(KB5061768)に関する最新情報も詳述しています。

- 上級者向け情報: BitLocker関連のMicrosoft公式ドキュメント、企業環境でのグループポリシーによるBitLocker設定管理、およびログインパスワード問題といった関連する技術的背景についても解説しています。

この記事は、BitLockerトラブルの全体像を理解し、ご自身で問題解決を目指す中級者から上級者向けの決定版となることを目指しています。トラブルに直面した際の冷静な対処と、日頃からの予防策の重要性を改めて強調しています。

はじめに:この記事について

Windows PCを利用していて、BitLockerやデバイスの暗号化を設定した覚えがないのに、突然BitLockerの回復キーを要求され、PCにログインできなくなる――このような深刻なトラブルに直面し、途方に暮れているユーザーは少なくありません。

当サイトではこれまでもBitLocker関連のトラブルに対し、複数の記事で情報を提供してきました。しかし、時間の経過で情報が古くなったり、度重なる追記で全体像が掴みにくくなった部分も。そこで本記事は、それらの情報を最新の視点(ご提供いただいた記事群の中で最も新しい情報を基準とします)で見直し整理・統合。より分かりやすい解説で「改定完全版」としてお届けします。

この記事は、特に「BitLockerを使っていないのに回復キーを求められる」「意図せずデバイスの暗号化が有効だった」といった、予期せぬトラブルに焦点を絞ります。その主な原因を過去の事例やOSの挙動から深く考察。今日からできる具体的な予防策、そして問題発生時の段階的な解決策まで、網羅的に解説する内容です。

対象読者は、Windowsシステムに詳しい中級者から、ご自身でトラブル解決を目指す上級者の皆さん。この記事を通じて、問題の原因と背景の理解、具体的な予防策、発生時の対処フロー、特定状況下での注意点を明らかにし、この厄介な問題の全体像と具体的な対応策を掴んでいただけるでしょう。

解決策をとにかく早く知りたい方は、こちらから第3部「緊急対処! 突然BitLocker回復キーを要求された場合の解決フロー」へお進みください。ただし、問題の根本的な原因や、今後のための予防策を把握しておくことも、同様の問題を繰り返さないためには非常に重要です。お時間のある方は、ぜひ第1部から順にお読みいただくことをお勧めします。

| 対象 | 内容 |

|---|---|

| キーワード | BitLocker, 回復キー, Windows Update, デバイスの暗号化, TPM, ログインできない, 原因, 予防, 解決策, Windows 10, Windows 11, 予期せぬ要求, リライト, 解説 |

| OS/ソフト/機材 | Windows 10, Windows 11, 各種PC(TPM搭載/非搭載環境含む), BIOS/UEFI |

| 対象読者 | Windows PCの予期せぬBitLocker回復キー要求に困っている中級~上級ユーザー、自力でのトラブル解決を目指す方 |

| AIの利用 | 記事中の記述事項の調査に、AIを利用しています |

| 履歴 | 2025/05/23・・・統合・最新化版 第1次ドラフト作成(旧履歴2025/05/22) 2025/05/25…記事アドバイザー募集に伴い、パスワード保護状態での記事公開を開始しました。 2025/05/27…一応の完成版の記事(テキスト版)を公開しました。後ほど記事内に画像を追加します。 |

第1部:なぜ? BitLocker/デバイスの暗号化が勝手に動き出す主な原因

BitLockerやデバイスの暗号化を利用していないはずなのに、ある日突然、回復キーを要求される――この不可解な現象は、多くのWindowsユーザーを悩ませています。ここでは、その主な原因として考えられるいくつかのケースと、その背景にあるOSの挙動について掘り下げていきましょう。

この第1部では、予期せぬ回復キー要求が発生する背景として、主に以下の点が複雑に絡み合っている可能性を解説していきます。

- Windows Homeエディションを含むPCでの「デバイスの暗号化」の自動有効化と、それに伴うユーザーの不認識

- Windows UpdateやOSのクリーンインストールなどをきっかけとした、BitLocker機能の意図しない有効化プロセス(いわゆる「半落ち状態」からの移行)

- OSによるPCのハードウェア(機材)構成変更の誤認識(実際には変更していないにも関わらず「変更された」と判断されるケース)

- 高速スタートアップ、TPMの挙動、ファームウェアの問題など、上記の誤認識や意図しない有効化を誘発しやすい特定のシステム設定や要因

これらの各要因について、以下で詳しく見ていきます。

ケース1:「知らないうちに暗号化」- Windows Homeでも標準で有効な「デバイスの暗号化」の罠

最も基本的ながら見過ごされがちなのが、特に新しいPCやクリーンインストール後のWindows 11 Homeにおいて、「デバイスの暗号化」機能がユーザーの明確な意思とは関係なく、デフォルトで有効になっているケースです。これは、モダンスタンバイをサポートする多くのPCで、Microsoftアカウントでサインインすると自動的に有効化されることがある模様です。

ユーザー自身が「暗号化を設定した」という認識がないため、いざ回復キーを求められた際に「なぜ?」と混乱し、さらに重要なことに、回復キーの控えが存在しない、あるいはどこにあるかわからないという事態に陥りがち。これが問題を深刻化させる大きな要因です。

特に注意すべきは、最新のWindows 11インストールメディアでクリーンインストールした場合、ドライブ暗号化は有効になるものの、回復キーがMicrosoftアカウントに自動保存されない場合があるという報告です。この状況では、回復キーが手元になければ、データアクセスは絶望的となる可能性も。この「デフォルトでの有効化」と「回復キー管理の不確実性」は、まず最初に疑うべきポイントと言えるでしょう。

2.1. Windows Updateや大型アップデートによる設定変更・トリガー

Windows Update、特に大型の機能アップデートや、セキュリティ関連の更新(TPM関連、セキュアブート関連など)が適用された後、それまで問題なかったPCが突然回復キーを要求し始めることがあります。これは、アップデートによってシステム設定が変更されたり、BitLocker関連のコンポーネントが更新されたりすることで、休眠状態だった暗号化機能が「叩き起こされる」ようなイメージです。

また、アップデートプロセス中にOSがハードウェア構成を再評価し、それを「変更」と誤認することも、トリガーの一つとして推測されます(この「OSによるハードウェア構成変更の誤認識」については、ケース3で詳しく解説します)。

具体的な近年の事例として、2025年5月にWindows 10で発生した特定のセキュリティアップデート(KB5058379)が原因で、意図せずBitLocker回復キーを要求されるケースも報告されました。この詳細については第6部「2025年3月下旬以降の最新情報」で解説しています。

2.2. クリーンインストール後のBitLockerの「中断状態」(”半落ち状態”)と不意の有効化

Article 1および4で詳細に考察されているように、Windows 8.1以降のOSでは、クリーンインストールが完了した時点で、オペレーティングシステムドライブと固定データドライブのデバイス暗号化が「クリアキー」を用いて初期化される(標準的なBitLockerの「中断状態」と同様の状態になる)とMicrosoftの技術文書(主にWin8.1向け)に記載があります。この「中断状態」は、ユーザーからは見えにくいものの、実際には暗号化の準備が整っている状態と言えます。

この「宙ぶらりん」とも言える状態から、何らかのきっかけ(Microsoftアカウントでのサインイン、ドメイン参加、あるいは設定変更など)でクリアキーが削除され、TPM保護機能が作成されると、デバイスの暗号化が本格的に有効化されてしまうのです。ユーザーが意識的な操作をしていなくても、システム内部ではこのようなプロセスが進行しうる、という点は重要なポイントです。

ケース3:OSの誤認識 – 「予期せず機材が変わってしまった」と判断される

BitLocker(およびデバイスの暗号化)は、PCのハードウェア構成が変更されたと検知した場合に、セキュリティを保護するために回復キーを要求する仕組みを持っています。これが、ユーザーが意図しない形で、OSが「ハードウェア構成が変わった」と誤認識してしまうことによって、問題が引き起こされるケースです。井上様のご指摘の通り、「予期せず機材が変わってしまったと誤認される事態」がこれにあたります。

3.1. OSによるハードウェア構成変更の検知メカニズムとその過敏性

Windowsは、マザーボード、CPU、メモリ、ストレージ、TPMチップなど、多数のハードウェアコンポーネントの情報を監視しています。これらの情報に変化が生じたとOSが判断すると、セキュリティ上のリスクと見なし、BitLockerの保護機能を(場合によっては過剰に)作動させることがあります。

そして、このハードウェア構成の監視・判定メカニズムは、Windowsのライセンス認証(OSの再認証が必要になるケースなど)で参照される情報と一部共通している、あるいは密接に関連していると強く推定されています。つまり、OSが「ライセンス上、大きなハードウェア変更があった」と判断するような情報変化が、BitLockerの保護機能をも作動させる引き金になっていると考えられるのです。

この判定は、ある種の「点数制度」のようなもので、個々の変更が累積し、一定の閾値を超えると回復キーが要求される、という可能性も示唆されています。問題は、この判定が必ずしも正確ではなく、ユーザーから見れば何も変更していないつもりでも、OS側が「変更あり」と誤判断してしまう点にあります。

3.2. ファームウェアアップデートやドライバー変更の関与

マザーボードのBIOS/UEFIファームウェアのアップデートや、主要なデバイスドライバー(チップセット、グラフィック、ストレージコントローラーなど)の更新・変更も、OSにハードウェア構成の変更として認識されることがあります。これらがWindows Update経由で自動的に適用された場合、ユーザーが直接的なハードウェア交換をしていなくても、回復キーを求められるトリガーとなり得ます。

【注記】特に重要なのは、マザーボードのファームウェア(BIOS/UEFI、そしてそれに含まれるTPMのファームウェアや設定情報)が、現在使用しているオペレーティングシステム(OS)のバージョンに正式に対応していない場合です。

また、OSがメジャーバージョンアップ(例:Windows 10からWindows 11へ、あるいはWindows 11の特定の機能更新プログラム適用など)した際に、マザーボードベンダーからその新しいOSバージョンに対応したファームウェアアップデートが提供されない、あるいは適用していない状況では、OSがハードウェア環境を不安定と判断したり、構成変更として誤認識したりするリスクが高まります。これにより、BitLocker関連の予期せぬ誤動作が発生しやすくなると考えられます。

頻度としては低いものの、グラフィックカードのファームウェアやドライバーの互換性問題が、間接的にシステム全体の安定性に影響し、同様のトリガーとなる可能性も指摘されています。

ご利用中の製品が当該し、BitLockerの不具合が繰り返すような場合は、パーツの更新も視野に入れてくださいね。

3.3. 高速スタートアップとファーストブート設定の影響

OSの「高速スタートアップ」機能や、マザーボードBIOS/UEFIの「ファーストブート」機能が有効になっていると、PC起動時に一部のハードウェア構成の読み込みが省略され、起動が高速化されます。しかし、この状態からWindows Update後の再起動や完全シャットダウン後の起動などで、全てのハードウェア構成が再スキャンされると、それまで省略されていた情報との差異をOSが「変更」と誤認識し、BitLockerの回復キー要求に繋がるケースがあると考えられています。日常的な起動と、詳細なチェックが入る起動とで、OSが認識するハードウェア情報に揺らぎが生じることが原因の一つというわけです。

マザーボードBIOS/UEFIの「ファーストブート」機能

通常は、boot(起動)の項目の中にあります。Intel/AMD(メーカー独自のものが追加されている場合もあります)などの種類があります。詳細や無効化の方法は、OSの高速スタートアップ項目とともに参照してください。

3.4. TPMの挙動とセキュアブート設定の関連 – 知っておくべき「TPMの種類」と問題の発生パターン

TPM (Trusted Platform Module) は、BitLockerがドライブ暗号化キーを安全に保護するための根幹をなすセキュリティコンポーネントです。このTPMの挙動や状態変化、そして密接に関連するセキュアブート設定の変更は、予期せぬBitLocker回復キー要求の主要な原因の一つとなり得ます。

TPMには種類がある:ディスクリートTPMとファームウェアTPM (fTPM/PTT)

まず理解しておきたいのは、TPMには大きく分けて2つの実装形態があるという点です。最近の特にコンシューマー向けPCでは、マザーボード上に専用の物理チップが見当たらないことも少なくありません。

- ディスクリートTPM (dTPM): マザーボード上に独立した専用のセキュリティチップとして物理的に搭載されるタイプです。従来はこちらが一般的でした。

- ファームウェアTPM (fTPM): CPUやチップセットのファームウェア(UEFI/BIOSの機能の一部)によってTPMの機能を実現するタイプです。Intelの「Platform Trust Technology (PTT)」やAMDの「AMD fTPM」(あるいは単にfTPM)などがこれに該当し、近年の多くのPCで標準的に採用されています。これらファームウェアTPMも、Windowsからは物理的なTPMと同様にTPM 2.0として認識され、BitLockerの機能やWindows 11のシステム要件を満たすために利用されます。

どちらのタイプのTPMであっても、その状態が変化したり、OSが起動時に期待する状態と異なったりすると、BitLockerはセキュリティリスクを検知し、回復キーを要求することがあります。特にファームウェアTPMは、システム全体のファームウェア(BIOS/UEFI)アップデートの影響を直接的に受けやすいという特性も持っています。

TPM関連で回復キーが要求される主な「場合分け」と要因

TPMの挙動や状態が原因でBitLocker回復キーが求められる具体的なケース(発生パターン)としては、主に以下のようなものが考えられます。

- TPMのクリアやリセット操作:ユーザーがBIOS/UEFI設定から、あるいはWindowsの管理ツール(

tpm.msc)を用いて意図的にTPMをクリア(初期化)した場合。TPM内に保持されていたBitLocker関連の秘密情報が失われるため、OSは回復キーを要求します。 - システムファームウェア(BIOS/UEFI)のアップデート:マザーボードのBIOS/UEFIをアップデートすると、TPMのファームウェア(特にfTPMの場合)や設定、あるいはTPMがシステム起動時の各コンポーネントを測定する方法(PCR値の生成など)に影響が出ることがあります。これにより、既存のBitLockerの保護状態と不整合が生じ、回復キーが要求されることがあります。

- TPM関連のBIOS/UEFI設定変更:BIOS/UEFI設定画面内で、TPMを「無効」から「有効」に、あるいはその逆の操作を行った場合。また、TPMの動作モード(例:Intel PTTの有効/無効など)を変更した場合や、セキュアブートの設定(有効/無効、プラットフォームキーの更新など)を変更した場合も、TPMが検証するシステム構成が変化したとみなされ、回復キーが求められることがあります。

- PCR(プラットフォーム構成レジスタ)検証プロファイルの意図しない変更:BitLockerは、システムの起動プロセス中に測定されるPCR値を検証することで、システムが改ざんされていないかを確認します。Windows Updateや特定の操作によって、BitLockerが参照するPCRの組み合わせ(検証プロファイル)が予期せず変更されてしまうと、システムはこれを重大なセキュリティイベントとみなし、回復キーを要求します。このメカニズムと具体的な事例については、第4部2項「Windows 11 Version 24H2 アップデート時のBitLocker回復キー要求問題」および第6部の最新情報も併せてご参照ください。

- TPM自体の物理的な問題や互換性不良(稀なケース):頻度は低いものの、TPMチップ/ファームウェア自体のハードウェア的な不具合や、OSとの稀な互換性問題が原因で、正常な認証情報を提供できなくなることも考えられなくはありません。

これらのTPM関連の変更や問題は、ユーザーが直接的な操作を行った場合に限らず、Windows Updateやドライバーの更新などによって間接的に引き起こされることもあるため、特に注意が必要です。

(補足)回復キーを要求された場合、ドライブは必ず暗号化されているのか?

重要な点として、BitLockerを有効にした覚えがない、あるいは利用していないはずの状況で回復キーを要求されるこの種のトラブルでは、ウェブ上の技術情報フォーラムや多くのユーザーによる経験談を参照すると、「ドライブ自体は実際には(完全には)暗号化されていない」状態であることも少なくないと報告されています。この場合、Windows OSへのサインインはできないものの、ドライブ内のファイル自体は暗号化されておらず、理論上はデータ救出の可能性が残されています。

しかし、Windows Homeにおける「デバイスの暗号化」が意図せずデフォルトで有効になっていた場合や、何らかの理由でBitLockerの暗号化プロセスが途中まででも実行されてしまった場合には、実際にドライブが暗号化されていることも十分に考えられます。このため、ドライブの実際の暗号化状態を正確に把握することが、後の対処法を選択する上で極めて重要となります。

第2部:最重要! 予期せぬBitLocker地獄に陥らないための鉄壁予防策

予期せぬBitLockerの回復キー要求は、多くのユーザーにとって悪夢とも言える事態です。しかし、適切な知識と事前の対策によって、そのリスクを大幅に低減することが可能。最近のWindows Updateで発生したトラブル事例(第6部参照)などを踏まえても、これらの予防策の重要性はますます高まっています。このセクションでは、トラブルを未然に防ぐための具体的かつ効果的な予防策を徹底解説します。

ステップ1:現状把握 – まずは自分のPCの暗号化状態を正確に知る

対策の第一歩は、お使いのPCが現在どのような暗号化状態にあるかを正確に把握すること。意図せず「デバイスの暗号化」やBitLockerが有効になっているケースは少なくありません。

1.1. 「デバイスの暗号化」またはBitLockerの有効/無効を確認する方法 (Windows Home/Pro)

特にWindows 11 Homeユーザーの場合、この確認は必須です。

- Windowsの設定アプリを開きます(Windowsキー + I)。

- 「プライバシーとセキュリティ」を選択します。

- 「デバイスの暗号化」という項目を探します。

- ここで「デバイスの暗号化がオンになっています」と表示されていれば、暗号化が有効です。

- もし「デバイスの暗号化」の項目自体が見当たらない場合、お使いのPCがモダンスタンバイに対応していないか、Windows Pro/Enterprise/Education版で、BitLockerの管理方法が異なる可能性があります。

【Windows Pro/Enterprise/Education版をご利用の場合の確認方法】

Windows Proなど(home・スターター以外)では、「デバイスの暗号化」の項目がありませんので、詳細な状態を知りたい場合、以下の方法で確認・管理をします。

- コントロールパネルを開きます。

- Windows検索ボックスに「コントロールパネル」と入力して開くか、「Windowsキー + R」で「control」と入力してEnter。

- 「システムとセキュリティ」の中にある「BitLocker ドライブ暗号化」を選択します。

- ここで各ドライブのBitLockerの状態(「有効」「無効」「保留中」など)を確認できます。

Pro版の場合でも、上記の設定アプリの「デバイスの暗号化」画面から簡易的な状態を確認できることもありますが、より正確な情報はコントロールパネルで確認するのが確実です。

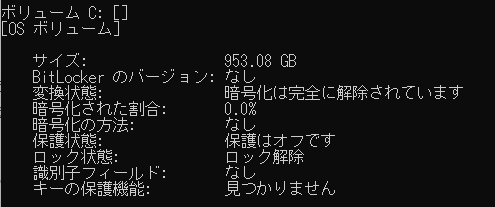

1.2. コマンドプロンプト (`manage-bde -status`) で詳細な状態を確認

より確実かつ詳細にBitLockerの状態を確認するには、コマンドプロンプト(管理者)を利用します。

- タスクバーの検索窓に「cmd」と入力します。

- 表示された「コマンドプロンプト」を右クリックし、「管理者として実行」を選択します。

- コマンドプロンプトウィンドウが開いたら、

manage-bde -statusと入力し、Enterキーを押します。

接続されている全ドライブのBitLockerの状態が表示されます。注目すべきは以下の項目です。

- 変換状態: 「完全に暗号化されました」「暗号化解除が完了しました」など。

- 保護の状態: 「保護は有効です」「保護はオフです」など。

- キーの保護手段: 「TPM」「数字パスワード」などが表示されます。

ここで「保護は有効です」や「完全に暗号化されました」といった表示があれば、BitLockerまたはデバイスの暗号化がアクティブな状態です。

例:暗号化されていない状態

1.3. (補足)移行確認ツールなどで見かける「PCR未構成」表示について

Windows 11への移行確認ツールや一部のシステム情報ツールで、BitLockerやTPMの詳細を確認した際に、「PCR(プラットフォーム構成レジスタ)」関連の項目が「未構成」と表示されることがあり、ユーザーを混乱させることがあります。特に、BitLocker自体は前述の方法で「有効」と確認できるにも関わらず、です。

PCRとは、TPM内部にあり、PCの起動プロセス中における各コンポーネント(ファームウェア、ブートローダー、OSローダーなど)の整合性を検証するために使われる測定値の格納場所。BitLockerはこのPCR値を利用して、システムが改ざんされていないかを確認し、暗号化キーを安全に解放します。

各種ツールがPCR関連を「未構成」と表示する場合、それは必ずしも「BitLockerが正しく機能していない」「セキュリティが低い」という意味ではありません。多くの場合、以下のいずれかの状況を示唆しています。

- デフォルトプロファイルの使用: BitLockerはOSのデフォルト設定に基づき、標準的なPCR群(例:PCR 0, 2, 4, 7, 11など、セキュアブートの状態などに応じて変化します)を検証に使用しています。ユーザーや管理者が明示的に「カスタムのPCR検証プロファイル」をグループポリシー等で設定していないため、「未構成」や「既定値を使用」と表示されることがあります。これは多くの標準的な環境では正常な状態です。

- ツールのチェック基準:: 使用している確認ツールが、特定の高度なPCR構成や、現在は一般的ではないPCRの利用状況を「構成済み」の基準としている場合、標準的な設定では「未構成」と判断されることがあります。

最も重要な確認ポイントは、manage-bde -status コマンドで対象ドライブの「保護の状態」が「保護は有効です」と表示され、かつBitLocker回復キーが安全に保管・管理されていることです。これらの条件が満たされていれば、通常、ツール上で一部のPCR項目が「未構成」と表示されても、BitLockerによる基本的なドライブ保護は機能していると考えて差し支えありません。

ただし、OSのアップデートなどにより、このPCR検証プロファイルが意図せず変更されてしまうと、回復キーを要求される直接的な原因となり得ます(詳細は第4部2項「Windows 11 Version 24H2 アップデート時のBitLocker回復キー要求問題」および第6部の最新情報も併せてご参照ください)。上級ユーザーの方で、現在どのPCRがBitLockerの保護に使われているかをより詳細に確認したい場合は、コマンドプロンプト(管理者)で manage-bde -protectors -get C: (C:は対象ドライブ)といったコマンドを実行すると、キー保護手段とそれに関連付けられたPCR値のリスト(例:「TPM と使用される PCR 検証プロファイル: 7, 11」など)を確認できます。

PCR構成由来でBitLockerの不具合が発生した実例

PCRが構成されている場合にWin11アップグレード操作後にBitLockerの不具合が発生した事例がありますので、参考に掲載しておきます。(Win10からWin11へのアップグレード時のもののようですが、23H2から24H2へのバージョンアップなどの時に発生する可能性も皆無ではありません)

Windows11へのアップグレードに失敗すると、TPM情報が書き換わり、PCR検証プロファイルがデフォルトで7,11 だったのに、4,7,11と4が追加され、

PC起動時に回復キーを求められてしまう。TPM.mscでTPM設定をクリアして4が消える時もあるが、消えないときもある。4を確実に削除する方法はないか?

※4が追加されるため回復キーを求められる。※追記 このPCR検証プロファイルが正常時では7,11 ですが、Windows11へのアップグレードを失敗するとPCR検証プロファイルに4が追加され、

起動時にビットロッカー回復キーが求められてしまう。対策として、TPM.mscでTPMをクリアすると、PCR検証プロファイルから4が消える場合と消えない場合がある。

ステップ2:予防策 – 不要な暗号化を解除し、回復キーを確実に管理する

2.1. Windows Home で「デバイスの暗号化」をオフにする手順

Windows 11 Homeで「デバイスの暗号化」がオンになっている場合は、設定アプリからオフにできます。

- 設定アプリを開き、「プライバシーとセキュリティ」>「デバイスの暗号化」に進みます。

- 「デバイスの暗号化」のトグルスイッチをオフにします。

- 確認のダイアログが表示されたら、「オフにする」を選択します。

- 暗号化解除の処理が開始され、完了すると「デバイスの暗号化はオフです」と表示されます。

注意: 解除処理には時間がかかる場合があります。処理中はPCの電源を切らないようにしてください。

2.2. Windows Pro で BitLocker を無効化する手順 (`manage-bde -off C:`)

Windows Pro版でBitLockerを無効化する最も確実な方法は、コマンドプロンプト(管理者)を使用することです。コントロールパネルからも操作可能ですが、状況によってはコントロールパネル上に項目が表示されない場合もありますのでこの方法が汎用的です。

- コマンドプロンプトを管理者として実行します。

manage-bde -off C:と入力してEnterキーを押します。(C:の部分は対象ドライブのドライブレターに置き換えてください)- 暗号化解除がバックグラウンドで開始されます。進行状況は

manage-bde -status C:で確認できます。

コントロールパネルからの操作は以下の通りです。

- コントロールパネルを開き、表示方法を「小さいアイコン」または「大きいアイコン」にします。

- 「BitLocker ドライブ暗号化」を選択します。

- 該当ドライブの「BitLocker を無効にする」をクリックします。

もし、ここで有効化しようとしてエラーが出る場合は、より深刻な問題(M/Bファームウェアの問題など)が潜んでいる可能性も。その際は、まずデータのバックアップを最優先し、専門家への相談も検討すべきです。

2.3. 【推奨】レジストリ設定で「自動デバイス暗号化」を根本から防ぐ (`PreventDeviceEncryption`)

OSのクリーンインストール時などに、意図せずデバイスの暗号化が自動的に有効になるのを防ぐため、レジストリ設定による予防策があります。

※ MSのWin8.1向け文献に基づく情報ですが、実際上Win10/11にも準拠し適用できるようです。ただしMS推奨の方法とは言えません。セキュリティーに関する事項は(障害情報以外を)MSとしても積極的に周知公開する考えはないようですから、Win10/11にかんするMSの公式情報を見つけることはできませんでした。

この設定は、OSのクリーンインストールを完了し、Windowsの初回セットアップ(OOBE)を行う前に適用することで、自動的なデバイス暗号化の有効化を未然に防ぐことができます。

OOBE(初回セットアップ)中にレジストリを編集する手順

Windowsのクリーンインストール後、PCが初めて起動して地域設定やキーボードレイアウトなどの初期設定画面(OOBE)が表示されたら、以下の手順でレジストリを編集します。まだMicrosoftアカウントでのサインインやネットワーク設定は行わないでください。

- OOBEの画面が表示されている状態で、キーボードの

Shiftキーを押しながらF10キーを押します。(一部のノートPCではShift+Fn+F10の場合もあります。) - 黒いコマンドプロンプトウィンドウが開いたら、以下のコマンドを入力してEnterキーを押します。

regedit - レジストリエディターが起動したら、左側のツリーで以下のパスに移動します。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker - 【BitLockerキーが存在する場合】そのまま

BitLockerキーを選択した状態で、右側の空白部分を右クリックし、「新規」→「DWORD (32ビット) 値」を選択します。 - 【BitLockerキーが存在しない場合】まず

Controlキーを右クリックし、「新規」→「キー」を選択して `BitLocker` と入力して作成します。その後、作成したBitLockerキーを選択した状態で、右側の空白部分を右クリックし、「新規」→「DWORD (32ビット) 値」を選択します。 - 新しく作成された値の名前を

PreventDeviceEncryptionに変更します。 PreventDeviceEncryptionをダブルクリックし、「値のデータ」を0から1に変更して「OK」をクリックします。- レジストリエディターを閉じ、続けてコマンドプロンプトウィンドウも閉じます。

- OOBEの初期設定作業を続行します。

重要事項:

- レジストリの編集はシステムに直接影響を与える可能性があるため、細心の注意を払って行ってください。誤った値を設定すると、Windowsが起動しなくなるなどの深刻な問題が発生する可能性があります。

- この操作は、OOBEの特定の段階でしか

Shift + F10が機能しない場合があります。もし開かない場合は、Windowsインストールメディアから起動し、回復環境からレジストリを編集するなど、別のより複雑な方法が必要になることがあります。 - この方法は、自動的なデバイス暗号化を防ぐためのものであり、ユーザーが手動でBitLockerを有効にする場合は、この設定は影響しません。

ステップ3:OSの誤動作リスクを低減する設定

3.1. 高速スタートアップとファーストブートを無効化する

OSの「高速スタートアップ」機能と、マザーボードBIOS/UEFIの「ファーストブート」(Intel Fast BootやAMD Fast Bootなど)機能は、起動時間を短縮する一方で、起動時のハードウェア構成の読み込みを一部省略します。これが、Windows Update後などの完全な再読み込み時に「ハードウェアが変更された」とOSに誤認識させる一因となるため、これらの機能を無効にすることが推奨されます(Article 2, 4より)。

※ OSの高速スタートアップ(Fast Startup)とM/Bのファーストブート(Fast Boot)は、混同されてしまうことも多いのですが「まったく別のもの」です。留意してくださいね。

- OSの高速スタートアップを無効化: おすすめは、コマンドプロンプト(管理者)で

powercfg /hibernate offを実行するやりかたです。これにより休止状態が無効になり、結果として高速スタートアップも無効になります。コントロールパネルの電源オプションからも設定可能ですが、WinUpの影響で有効状態に戻ってしまったり、利用しているOSに対応していないバージョンのPCメーカー製総合ユーティリティーとの競合で無効設定がうまく動作しない場合も少数ながらありますので、cmdから休止ファイル作成を停止する方法をおすすめします。 - M/Bのファーストブートを無効化: PC起動時にDelキーやF2キーなどでBIOS/UEFI設定画面に入り、「Boot」メニュー内などにあるファーストブート関連の項目を「Disabled」(無効)に設定します。

これらの機能を無効にしても、SSD搭載の現代的なPCであれば起動時間への影響は数秒程度であることが多いです(Article 2筆者環境)。むしろ、USB接続機器の認識安定化など、他のメリットも期待できます。

3.2. BIOS/UEFIでのTPM設定の適切な管理(無効化は慎重に、Win11要件との兼ね合い)

TPM (Trusted Platform Module) はBitLockerのキー保護に不可欠な要素ですが、その設定変更やファームウェアの問題が回復キー要求の直接的なトリガーになることがあります(Article 1, 4より)。

予防策としてBIOS/UEFIからTPMを無効化するという考え方もありますが(Article 1)、Windows 11のシステム要件としてTPM 2.0が必須であるため、TPMを無効化するとWindows 11の利用自体に支障が出る可能性があります。そのため、安易な無効化は推奨されません。

ただし、問題が頻発する場合や、原因がTPMにあると強く疑われる場合には、一時的な切り分けとして試す価値はあるかもしれませんが、その際はWindows 11の動作への影響を十分に理解した上で、自己責任で行う必要があります。TPM関連の設定は、各PCメーカーやマザーボードベンダーの指示に従ってください。

3.3. (考察)一度BitLockerを構成し、その後解除しておくことの有効性

OSクリーンインストール後のBitLockerが「中断状態」という不安定な状態にあることが問題の一因であるならば、一度意図的にBitLockerを最後まで構成し(回復キーも確実に保存)、その後改めてBitLockerを完全に解除(無効化)することで、この「宙ぶらりん」な状態を解消できるのではないか、という考察があります(Article 1, 4より)。

これにより、OS内部でBitLockerの状態が明確に「オフ」として認識され、意図しない自動有効化を防ぐ効果が期待できるかもしれません。これはあくまで推測に基づく対策ですが、試してみる価値はあると考えられます。

※ この時に正規の回復キーが作成されることになりますので、回復キーを保存しておいてくださいね。また、定期的にご自分のMSアカウントページで新たな回復キーが作成されたりキーの変更が記録されていないかを確認することをおすすめします。

ステップ4:万が一の保険 – 回復キーの確認・バックアップとシステム保護

どんな予防策を講じても、100%トラブルを防げるとは限りません。万が一の事態に備え、日頃からの準備が極めて重要です。

4.1. BitLocker回復キーの確実な確認、保存、管理方法(MSアカウント、ファイル、印刷など)

もし「デバイスの暗号化」やBitLockerが有効になっている場合、あるいは有効にする場合は、回復キーのバックアップは絶対条件です。

- Microsoftアカウントに保存: 多くの場合、MicrosoftアカウントでWindowsにサインインしていれば、回復キーは自動的にオンラインのMicrosoftアカウントにバックアップされます。

aka.ms/myrecoverykeyなどのURLから確認できます。 - ファイルに保存: USBメモリなどの外部メディアにテキストファイルとして保存します。

- 印刷する: 回復キーを紙に印刷し、安全な場所に保管します。

注意点:

- 最新のWindows 11インストールメディアでクリーンインストールした場合、MSアカウントに回復キーが自動保存されないケースが報告されています。必ず手動で確認・保存してください。

- もしMSアカウントに回復キーがない場合は、一度BitLocker(またはデバイスの暗号化)を有効化して回復キーを生成・保存し、その後で再度無効化する、という手順も考えられます。

回復キーは、PCが起動できなくなった際の最後の命綱です。厳重に管理しましょう。ひとたび予期せぬ回復キー要求が発生すると、このキーが唯一のアクセス手段となるケースがほとんどであることを、常に意識しておく必要があります。

4.2. 信頼できるバックアップソフトによるシステム全体の定期的なイメージバックアップ

Windows標準のシステムイメージバックアップは信頼性に欠ける場合があるため、信頼できるサードパーティ製のバックアップソフトウェアを利用して、システムドライブ全体のイメージバックアップを定期的に取得することを強く推奨します。

これにより、BitLockerの問題だけでなく、様々なシステムトラブルから環境全体を復旧できる可能性が高まります。差分・増分バックアップを活用すれば、時間やストレージ容量も効率的に使えます。万が一、回復キーでもアクセスできない最悪の事態に備えるには、OSごと復元できるシステムイメージバックアップが最後の砦となります。

4.3. 「システムの保護」の有効化と復元ポイントの活用

Windows標準の「システムの保護」機能を有効にし、重要なシステム変更(Windows Update前、ドライバーインストール前など)の前に手動で「復元ポイント」を作成しておくことも重要です。

ただし、BitLocker回復キーを要求されるような深刻な状況では、この復元ポイント自体が利用できなくなっているケースもあるため、過信は禁物です。あくまで補助的な手段と考え、イメージバックアップと併用しましょう。

【補足】システムの復元実行時の詳細な挙動や注意点については、第3部「緊急対処! 突然BitLocker回復キーを要求された場合の解決フロー」内の「5.1. システムの復元」を必ずご参照ください。

4.4. ローカル管理者アカウントとパスワードリセットディスクの作成

BitLocker問題とは直接関係ありませんが、Windowsでは正しいパスワードでもサインインできなくなる不具合も存在します。万が一のために、Microsoftアカウントとは別に、ローカルの管理者アカウントを作成し、そのアカウント用の「パスワードリセットディスク」(USBメモリに作成)を準備しておくことをお勧めします。Microsoftアカウントではパスワードリセットディスクは作成できません。

(Renee PassNowのようなサードパーティ製ツールもありますが、ここでは標準機能を中心とした予防策を記載します。アフィリエイトリンクの可能性:`px.a8.net` を含むRenee PassNowへのリンクがArticle 4にありました。)

4.5. Windows Updateの適用方針と事前確認の徹底

Windows Updateはセキュリティ維持に不可欠ですが、時に予期せぬトラブルの引き金にもなり得ます。特にBitLockerを利用している、あるいはその可能性がある環境では、以下の点に注意することが推奨されます。

- 更新プログラムの内容確認:可能であれば、適用前にMicrosoftが提供する更新プログラムの詳細(KB番号で検索)を確認し、BitLockerやTPM、セキュアブートに関連する変更が含まれていないか注意します。

- 適用後の情報収集:大規模なアップデートや月例パッチ適用後は、数日間、関連フォーラムやニュースサイトで自身の環境と類似の構成で問題が報告されていないか注視することも有効です。

- 修正プログラムの迅速な適用:第6部で解説する2025年5月のWindows 10のケースのように、問題が特定され修正プログラムが提供された場合は、内容をよく確認の上、速やかに適用することが重要です。

- バックアップの再確認:どのようなアップデートであっても、適用直前にはシステム全体のバックアップが最新であり、復元可能であることを確認する習慣をつけましょう。

第3部:緊急対処! 突然BitLocker回復キーを要求された場合の解決フロー

重要:もし、特定のWindows Update(例えば2025年5月のWindows 10向けKB5058379など)の直後にこの問題が発生した場合は、まず第6部「2025年3月下旬以降の最新情報」に記載されている、該当アップデートに関する情報や修正プログラムの有無をご確認ください。特有の解決策が提供されている場合があります。

上記に該当しない、あるいは一般的な原因が考えられる場合は、以下のステップで対処を試みてください。

予防策を講じていても、残念ながら予期せずBitLockerの回復キー入力画面に遭遇してしまうことがあります。ここでは、そのような緊急事態に陥った場合の具体的な対処ステップを、段階を追って解説します。特に「利用していないつもりだったのに」というユーザーを念頭に置いたフローです。

1. 初期対応:慌てずに試すこと

まずは落ち着いて、基本的な確認と簡単な対処法から試しましょう。

1.1. 保存場所を再確認し、回復キーを正確に入力(Microsoftアカウントなど)

最も重要なのは、BitLocker回復キーの入力です。もし「デバイスの暗号化」が意図せず有効になっていた場合でも、Microsoftアカウントに自動的に保存されている可能性があります。

- 別のPCやスマートフォンなどから、お使いのMicrosoftアカウントにサインインし、回復キーが保存されていないか確認します。

- 通常は、ブラウザで `aka.ms/myrecoverykey` にアクセスするのが最も手軽です。

- または、Microsoftアカウントのサイト(`account.microsoft.com` など)にサインインした後、「デバイス」タブを選択し、該当するPCの名前をクリックして「BitLocker 回復キーの表示」を探してください。

- 印刷した控えや、USBメモリに保存したファイルなど、思い当たる場所をすべて探します。

- 48桁の回復キーを、一文字ずつ間違えないように慎重に入力します。キーボードの不調も考えられる場合は、スクリーンキーボードの使用も検討の余地があります。

もし正しい回復キーを入力できれば、これで問題は解決するはずです。サインイン後は、念のためBitLockerの状態を確認し、不要であれば無効化しておきましょう。

1.2. 複数回の再起動、そしてスタートアップ修復の試行

回復キーが不明、または入力しても解決しない場合、以下の方法を段階的に試します。

※ 何らかの操作を行うことで、ますます障害を複雑にすることがないよう、面倒と考えずに(1)→(2)の順で進めてください。

(1)複数回(20~30回)の再起動で自然復旧を試みる【まず最初に試すべき、最も安全な方法】

意外かもしれませんが、「特に何もせず、PCの再起動を20回から30回程度しつこく繰り返す」ことで、何事もなかったかのように正常起動することがある、という報告がウェブ上に複数存在します。

これは、一時的なハードウェアの誤認識や、起動プロセスの些細な不整合が原因である場合に、繰り返しの再起動によってシステムが自己修復する、あるいは正しい状態を再認識する可能性があるためと考えられます。PCにこれ以上のダメージを与えるリスクがほとんどなく、最も手軽な「ダメ元で試せる初期対応」と言えるため、まず最初に試してみる価値のある方法です。

(2)Windows回復環境からスタートアップ修復を複数回実行する【次に試すべき、積極的な修復方法】

複数回の再起動で解決しない場合は、Windows回復環境(Windows RE)を利用したスタートアップ修復を試みます。スタートアップ修復は、Windowsの起動に関する問題を診断し、自動的に修復を試みる機能です。

一度の実行で解決しない問題でも、異なるエラーパターンを検知したり、内部的な修復プロセスが段階的に進むことで、複数回(例えば3回程度)繰り返すことで解決に至る可能性も十分にあります。これは軽微なシステムファイルの破損やブート構成の不整合が原因である場合に有効な可能性があります。

- Windows回復環境のオプション選択画面で「トラブルシューティング」を選択します。

- 「詳細オプション」を選択します。

- 「スタートアップ修復」を選択し、画面の指示に従います。

1回で効果がない場合でも、数回繰り返すことで修復できるケースもあるため、諦めずに試してみてください。

2. 回復環境を利用した修復

回復キーが不明、または入力しても解決しない場合、あるいは再起動を繰り返しても状況が変わらない場合は、Windows回復環境(Windows RE)からの修復を試みます。Windows回復環境は、PCが正常に起動しない場合に自動的に起動するか、インストールメディアや回復ドライブから起動できます。

※ ここに進む前に、まだスタートアップ修復を試していない場合、あるいは念のため再度実行したい場合は、第3部「緊急対処! 突然BitLocker回復キーを要求された場合の解決フロー」内の「1.2. 複数回の再起動、そしてスタートアップ修復の試行」を参照し、実行してください。

2.1. コマンドプロンプトからのシステムファイル修復 (`sfc /scannow`, `DISM`)

システムファイルが破損していることが原因で問題が発生する可能性も。回復環境のコマンドプロンプトから、これらの修復コマンドを実行します。

- Windows回復環境の「詳細オプション」から「コマンドプロンプト」を選択します。

- まず、システムドライブのドライブレターを確認します。

diskpartを起動し、list volumeで確認。多くの場合、回復環境ではCドライブが異なるレター(D:やE:など)に割り当てられています。ここでは仮にDドライブとします。 - システムファイルチェッカーを実行:

sfc /scannow /offbootdir=D:\ /offwindir=D:\Windows(D:\ の部分は実際のシステムドライブのレターに置き換えてください) - DISMコマンドでイメージを修復:

DISM /Image:D:\ /Cleanup-Image /RestoreHealth(こちらもD:\ の部分は適宜置き換えてください)

これらのコマンドが正常に完了したら、PCを再起動して通常起動できるか確認します。

2.2. セーフモードでの起動試行と原因切り分け

最小限のドライバとサービスでWindowsを起動するセーフモードであれば、問題なく起動できる場合があります。

【重要】セーフモード起動時の注意点

BitLockerが有効な環境では、システムの状態によってはセーフモードでの起動時にも回復キーの入力を求められる場合があります。この場合、正しい回復キーが手元になければ、セーフモードでの起動自体ができないため、以降の対処法に進むことができません。

- Windows回復環境の「詳細オプション」から「スタートアップ設定」を選択し、「再起動」をクリックします。

- 再起動後、オプションの一覧が表示されるので、「4」または「F4」キーを押してセーフモードを有効にします(ネットワークが必要な場合は「5」または「F5」)。

セーフモードで起動できた場合は、最近インストールしたソフトウェアのアンインストール、問題のありそうなドライバの更新やロールバック、イベントビューアでのエラー確認など、原因の切り分け作業を進めることができます。

【重要】セーフモード起動後のBitLocker/TPM設定の確認と対処

セーフモードで無事に起動できた場合は、その後の修復作業中の予期せぬBitLockerの再発動を防ぐため、以下の対処を行うことを強く推奨します。

※ ビットロッカー無効化→M/BのTPM無効化の順序で、両方をセットで実行します。

- BitLocker/デバイスの暗号化の状態を確認し、有効であれば無効にする:

セーフモード起動後、BitLockerまたはデバイスの暗号化が有効になっている場合は、これを無効化してください。セーフモードの状態でも、管理者権限のコマンドプロンプトから `manage-bde -off C:` コマンドを実行することで、BitLockerの無効化(復号化)を開始することが可能です(C:は対象ドライブのドライブレターに置き換えてください)。詳細な手順については、ステップ1の関連セクションおよびステップ2の関連セクションも参照してください。これにより、その後の修復作業で再度BitLockerの回復キーを要求されるリスクを大幅に低減できます。 - マザーボード(M/B)のTPMを一時的に無効にする:

システムの起動が安定しない原因がTPMの挙動にある可能性も考慮し、BIOS/UEFI設定からTPMを一時的に無効化することを検討してください。具体的な手順は各マザーボードの取扱説明書を参照してください。ただし、TPMを無効にすることはWindows 11のシステム要件を満たさなくなるため、あくまで一時的なトラブルシューティング目的として行い、問題解決後には必要に応じて再度有効化を検討してください。詳細な注意点は、ステップ3の関連セクションを参照してください。

これらの対処を行った上で、本来の原因特定やシステム修復(例えば、問題のありそうなドライバの更新やロールバック、イベントビューアでのエラー確認など)を進めるのが最も安全かつ効率的です。

3. その他の対処法

3.1. CMOSクリアの試行(またはそれに準ずる方法)

マザーボードのBIOS/UEFI設定を初期状態に戻すCMOSクリアが、原因不明の起動トラブルに効果を示すことがあります。これは、BIOS設定の不整合が原因でハードウェアの誤認識が起きている場合に有効な可能性があります。

CMOSクリアの方法はマザーボードによって異なります(ジャンパピンのショート、ボタン電池の取り外しなど)。マニュアル等で確認し、慎重に行ってください。ただし、これで必ず解決するとは限りません。「やらないよりはマシ」程度の位置づけで試す手段です。

【補足】ノートPCなどでのCMOSクリアに近い手法

ノートPCや一部のデスクトップPCでは、物理的なCMOSクリアが難しい場合があります。その際は、以下の手法を試すことで、CMOSクリアに近い効果が得られる可能性があります。

- BIOS/UEFI設定の「Load Optimized Defaults」や「Load Setup Defaults」を実行する:

PC起動時にBIOS/UEFI設定画面に入り(DelキーやF2キーなど)、「Exit」メニューなどに存在する「Load Optimized Defaults」や「Load Setup Defaults」といった項目を選択し、設定を初期化します。この操作の後、必ず「Save Changes and Exit」(変更を保存して終了)を実行するのを忘れないでください。これを実行しないと、変更が適用されず、BIOS/UEFI設定は元に戻ってしまいます。 - バッテリーを取り外しての放電:

PCの電源を完全に切り、ACアダプターとすべての周辺機器を外し、内蔵バッテリー(取り外し可能な場合)も取り外します。その後、電源ボタンを30秒ほど長押ししてPC内部の残存電力を放電させます。バッテリーを取り外せないノートPCの場合でも、ACアダプターを外して電源ボタン長押しを試みる価値はあります。これにより、一時的な電気的な不具合が解消されることがあります。

これらの方法も、CMOSクリアと同様に万能ではありませんが、物理的なCMOSクリアが困難な場合に試す価値はあります。

3.2. BIOS/UEFIファームウェアのロールバック(ダウングレード)の検討

Windows UpdateでBitLockerやTPMに関する更新があった後、あるいはマザーボード(M/B)のファームウェア(BIOS/UEFI)更新後にBitLocker関連の障害が発生した場合、そのファームウェアバージョンが問題の原因となっている可能性が考えられます。このような場合、以前の(問題なく動作していたときの)BIOS/UEFIバージョンにロールバック(ダウングレード)することで、問題が解決する可能性があります。

- M/Bベンダーのサポートページを確認:

お使いのPCメーカーまたはM/Bベンダーの公式サポートウェブサイトにアクセスし、該当機種のBIOS/UEFIダウンロードページを確認してください。多くのベンダーは、最新版だけでなく、過去のバージョンのファームウェアも提供している場合があります。 - ロールバックの可否と手順:

提供されているファームウェアにロールバック機能(注1)が含まれているか、または古いバージョンへの上書きインストールが可能かを確認します。ベンダーによっては、ダウングレードを推奨しない、あるいは特定のツールや手順が必要な場合があります。必ず提供されている手順書や注意書きを熟読し、それに従って慎重に実行してください。

注1: クラッシュフリー/デュアルBIOSなどの名称で表示されている場合が多い機能です。

【重要】BIOS/UEFIファームウェアのダウングレードに関する注意点

-

- 重大なリスク: BIOS/UEFIファームウェアのダウングレードは、最悪の場合PCが起動不能になる「文鎮化」のリスクを伴う、非常に高度で危険な操作です。手順を誤ったり、停電などのアクシデントが発生したりすると、PCを物理的に破損させる可能性があります。

- 保証とサポート: ベンダーが公式にサポートしていないダウングレードは、保証の対象外となる場合があります。

- 予期せぬ挙動: 新しいOSバージョン(例:Windows 11)では、古いBIOS/UEFIファームウェアが互換性問題を引き起こす可能性もあります。

- データバックアップ: この操作を行う前には、必ずシステム全体の完全なバックアップを取得し、もしもの事態に備えてください。

この方法は、他の全ての対処法を試しても解決しない場合の、最終手段に近い高度なトラブルシューティングとして位置付けられます。自信がない場合は、専門家への相談を強く推奨します。

4. データ保護を最優先に

ここまで様々な対処法を解説してきましたが、BitLockerトラブルにおいて何よりも優先すべきは「データの保全」です。極論、PCは買い替えられますが、失われたデータは二度と戻りません。あらゆる修復作業に取り掛かる前、あるいは困難な状況に陥った際は、まずデータのバックアップを最優先に考えてください。これが、この種のトラブルに対する最も確実で、唯一無二の「対処法」であると断言できます。

普段から、データのバックアップや、システムバックアップの差分ないしは増分による確実なバックアップを心がけてください。もちろんこれは、予期せぬPC(OS)の破損にも対応しますし、ウイルスやマルウエアに対する最後の砦でもあります。

4.1. ドライブが実際に暗号化されているか確認

「BitLockerを利用していないつもりなのに回復キーを求められる」ケースでは、ドライブ自体は実際には暗号化されていないことが多いとされています。

- Windows系ツールでの確認: WindowsのインストールメディアやUSB回復ドライブから回復環境を起動し、「システムの復元」を開いてみてください。復元ポイントが正常に表示されるようであれば、多くの場合、データは暗号化されていません。

- Linux系ツールでの確認: Linuxのライブメディア(Ubuntuなど)からPCを起動し、内蔵ドライブをマウントしてファイルやフォルダが参照できれば、暗号化されていません。

【重要】ここで実際にBitLocker機能で暗号化されてしまっていると判明し、かつ回復キーが不明な場合、自力でのデータ回復はほぼ不可能です。その際は、専門のデータ復旧業者への相談を検討せざるを得ません。

なお、「BitLocker機能で暗号化されてしまっている場合でも回復が可能」と謳っている業者も見受けられるようですが、私は疑問に思っています。(もしかすると、この記事で書いている「回復キーを要求されるがデータは暗号化されていない場合」を対象にしていて、そのような場合があることを知らないコンシューマーから料金を取るやり方かもしれません。私には、BitLockerで正規に暗号化されたディスクを暗号解除する方法があるという情報は見つけられませんでした)

4.2. 可能であれば、まずデータをバックアップ

ドライブが暗号化されていないと確認できた場合は、本格的な修復作業に入る前に、重要なデータを外部ストレージにバックアップすることを強く推奨します。

- Linuxライブメディアからファイルマネージャーを使ってコピーする。

- Windows回復環境のコマンドプロンプトから `xcopy` や `robocopy` コマンドを使ってコピーする。

- 別のPCに問題のドライブを接続してデータを取り出す(ただし、元のPCで暗号化されていた場合は回復キーが必要)。

- ブート可能なバックアップソフトのメディアから起動してバックアップする。

5. 最終的な回復手段

上記までの手順で解決しない場合の、よりシステムに大きな変更を加える回復手段です。

5.1. システムの復元

事前に作成された復元ポイントがある場合、PCをその時点の状態に戻すことで問題が解決する可能性があります。Windows回復環境から実行できます。

(注)PCが正常に起動しない場合、Windows回復環境へのアクセスは、USB回復ドライブ、Windowsインストールメディア、またはシステム修復ディスクなどからPCを起動して行う必要があります。

重要:システムの復元を実行する際、対象OSの管理者アカウントのパスワード、またはBitLocker回復キーのいずれか、あるいはその両方を要求される場合があります。

- パスワード要求について: システムの復元はOSの変更を伴うため、セキュリティ上の確認としてパスワードが求められます。もし、ユーザープロファイルの破損などOS自体の問題が原因でログインできない場合、たとえ正しいパスワードを入力しても、システムがそれを正しく認識できず、パスワードが通らないという事態に陥る可能性があります。

- 回復キー要求について: システムの復元により、BitLockerが監視しているシステムの構成情報(PCR値など)が変化したと判断されると、セキュリティ保護のため回復キーの入力が求められます。

- 【経験則からの補足】 なお、本当にBitLockerを全く利用していない状態のPCで回復キーを要求される問題が発生している場合、システムの復元を実行する際に改めてBitLocker回復キーを要求されるケースは比較的稀だという経験則もあります。この場合、パスワード要求の方に注意を払う必要があるでしょう。

これらのパスワードや回復キーが不明、あるいは正しく入力しても通らない場合、システムの復元を進めることができなくなる点に留意してください。

ただし、BitLocker回復キーを要求されるような深刻な状況では、システムの変更がOSに検知され、復元ポイント自体が利用できなくなっているケースもあるため、過信は禁物です。あくまで補助的な手段と考え、イメージバックアップと併用しましょう。

5.2. OSのクリーンインストール

あらゆる手段を尽くしても解決しない場合の最終手段は、OSのクリーンインストールです。これにより、BitLockerの問題を含め、多くのシステム関連の問題は解消されますが、アプリケーションや設定はすべて初期化され、個人ファイルも(バックアップしていなければ)失われます。

事前にデータのバックアップが取れていることを確認した上で実行してください。

【重要】BitLocker暗号化されたディスクへのクリーンインストール時の注意点

BitLockerによって暗号化が施されているディスクに、そのままWindowsのクリーンインストールを試みようとすると、途中で失敗したり、ドライブが認識されなかったりする場合があります。

これは、インストーラーが暗号化されたドライブを正常に扱えないために発生する現象です。この問題に遭遇した場合は、Windowsインストールメディアの回復環境からコマンドプロンプトを開き、以下の手順でディスクを初期化(クリーン)することで解決を図ります。

- WindowsインストールメディアからPCを起動し、回復環境に入ります。

- 「トラブルシューティング」→「詳細オプション」→「コマンドプロンプト」を選択します。

- コマンドプロンプトで

diskpartと入力し、Enterキーを押します。 list diskと入力し、Enterキーを押して、インストール先のディスク番号を確認します(例: Disk 0)。select disk [ディスク番号](例:select disk 0) と入力し、Enterキーを押して対象ディスクを選択します。この際、誤ったディスクを選択するとデータが完全に失われるため、細心の注意を払ってください。cleanと入力し、Enterキーを押します。これにより、選択したディスクのパーティション構造とデータが完全に消去され、未割り当ての状態になります。exitと入力し、DiskPartを終了します。

その後、改めてWindowsのクリーンインストールを最初から開始することで、正常にインストールできるようになります。ただし、**この操作でディスク上のデータは全て失われる**ため、実行前には必ずデータのバックアップが完了していることを再確認してください。

6. (特殊ケース) 正しいはずの回復キーが受け付けられない場合 – 発生パターン別の考察

Microsoftアカウントで確認した、あるいは印刷して保管しておいた正しいはずの48桁の回復キーを入力しても、「キーが正しくありません」などと表示され、ロックが解除できないケースが報告されています。

この原因は特定が難しいですが、主に以下の2つのパターンが考えられます。

パターン1-回復が望める可能性のあるケース:回復キー自体は存在するが、システムが正しく認識できない場合

このパターンは、あなたがBitLockerを利用している認識がある、または何らかの理由で回復キーが発行されているはずなのに、PCがそのキーを正しく認識できない、または照合できない状態です。

- キーの入力ミス(Oと0、Iと1など、視認しにくい文字の誤入力)。

- TPMの不調や、BIOS/UEFIとTPM間の通信エラー。

- 複数の回復キーが存在し、参照しているキーが対象の暗号化インスタンスと異なる。

- (極めて稀ですが)システムやTPM内のキー情報が破損している。

- ユーザープロファイルの破損などにより、たとえ正しいパスワードやキーであってもシステムがそれを正しく認識できない状態に陥っている可能性。

この場合、キーボードの異常を疑いソフトウェアキーボードを試すのが比較的有望な手段です。その他に、時間を置いて再度試す、BIOS/UEFI設定を確認・初期化(CMOSクリア)してみるといった対処があるのですが、キーボードの異常以外の原因に対しては、残念ながら有効な手立ては非常に少ないのが現状です。

パターン2-絶望的ケース:そもそも入力すべき回復キー自体が存在しない、または「架空の」キーが要求されている場合

このパターンは、本来BitLockerが有効になっていない、あるいは意図しない形で有効化プロセスが中断された結果、システムが混乱して回復キーを要求している状況、かつディスクも実際に暗号化されているという非常に深刻なケースです。

- BitLockerが全く利用されていないにも関わらず、OSの誤動作や不整合により「架空の」回復キーが要求されている。この場合、入力すべき正しい回復キー自体が存在しないため、いくら正確なキーを入力しても受け付けられることはありません。

- OSのクリーンインストール後の「中断状態」など、BitLockerが完全に構成されていない状態で問題が発生し、キーが存在しないまま要求されているケース。

- Windows Homeのデフォルト状態のように、BitLockerの利用を意図せず、かつ回復キーの自動保存プロセスが失敗しMicrosoftアカウントにもキーがない状態で、実際にドライブが暗号化されているという場合。

第4部:【特定ケース】Windows 11 における注意点

Windows 11の登場以降、BitLockerやデバイスの暗号化の挙動で、特に注意すべき点がいくつか報告されています。ここでは代表的な2つのケースを取り上げます。

1. Windows 11 Homeにおけるデフォルトでのドライブ暗号化問題

Windows 11 Homeエディションを搭載した新しいPCの多くや、Windows 11 Homeをクリーンインストールした場合、ユーザーが特に意識しなくても「デバイスの暗号化」(BitLockerの限定的機能版)がデフォルトで有効になっているケースが一般的です。これは、従来の「BitLockerはPro版以上」という認識を覆すものであり、多くのHomeユーザーにとって「寝耳に水」の事態を引き起こしかねません。

1.1. 新規購入PC・クリーンインストール時の現状とリスク

メーカー製PC(特にノートPC)では、モダンスタンバイ対応などを理由に、出荷時からデバイスの暗号化がオンになっていることが多いです。また、ユーザー自身が最新のWindows 11インストールメディアを使ってクリーンインストールした場合も同様に有効化されます。

このこと自体が問題なのではなく、問題はユーザーがこの事実を知らないままPCを使い始め、回復キーのバックアップを怠ってしまうことにあります。万が一、PCが起動しなくなったり、何らかの理由で回復キーを要求されたりした場合、回復キーがなければデータへのアクセスが完全に不可能になるリスクを抱えることになります。

1.2. Home版ユーザーが特に注意すべき点(回復キーの自動保存問題など)

強く警告したいのは、最新のWindows 11インストールメディアでクリーンインストールした場合に、デバイスの暗号化が有効になっても、紐づけたMicrosoftアカウントに回復キーが自動的に保存されないケースがあるという点です。従来はMicrosoftアカウントに自動保存されることが期待されていましたが、この挙動が変わってきている可能性があります。

また、そもそもMicrosoftアカウントを使用せずローカルアカウントで初期設定を行った場合などは、回復キーの保存先が確保されません。結果として、「暗号化はされているが、誰も回復キーを知らない」という最悪の状況が生まれ得ます。

1.3. Home版でのドライブ暗号化の確認・解除手順

確認方法:

- Windowsの設定アプリを開き、「プライバシーとセキュリティ」>「デバイスの暗号化」に進みます。ここで状態を確認できます。

- または、「ディスクの管理」で対象ドライブのステータスを確認します。「BitLocker によって暗号化済み」といった表示があれば有効です。(ここに画像あり:ドライブ暗号化有効状態)

解除方法:

Windows 11 Homeでは、「設定」アプリの「プライバシーとセキュリティ」>「デバイスの暗号化」からオフにできます。詳細な手順はスクリーンショット付きで解説されています。(ここに画像あり:デバイスの暗号化UIからオフにする手順)

不必要であれば、あるいは回復キーの管理に自信がなければ、早期に無効化しておくことを強く推奨します。

2. Windows 11 Version 24H2 アップデート時のBitLocker回復キー要求問題

特定のWindows 11の大型アップデートが、BitLocker回復キー要求問題の新たなトリガーとなる事例が報告されています。その一つが、Version 24H2へのアップデートに関連するものです。

2.1. Microsoftコミュニティで報告された問題の概要 (TPMとPCR検証プロファイル)

Microsoftコミュニティの事例では、Windows 11へのアップグレード(特に24H2が関連すると推測される)に失敗した後、TPM情報が書き換わり、PCR(Platform Configuration Register)検証プロファイルに予期せず「4」が追加されることで、PC起動時にBitLocker回復キーが要求されるようになった、という報告がなされています。

このPCR4はブート設定データやブート環境に関連する情報を保存しており、この値が変化したり、予期せず検証対象に追加されたりすると、システムはセキュリティ上の変更とみなし、回復キーを要求するようになります。TPMの設定をクリアしても、このPCR4が確実に削除されるわけではなく、問題が解決しない場合があるとされています。

2.2. Microsoftの見解と推奨される対応

コミュニティでのMicrosoftエージェントの回答によれば、TPM関連の問題はマザーボードメーカー、マザーボード自体、TPMファームウェアに依存する可能性があるとのこと。最善の方法として、マザーボードのブランドに連絡し、TPMをより完全にクリア(取り外す)するためのツールを提供してもらうことを挙げています。

その他、一般的な対処法として、

- BIOS/UEFI設定でTPM関連オプションをチェックし、リセットまたは無効化する(ただしデータのバックアップとWin11要件への注意が必要)。

- 最も確実な解決策として、Windowsの再インストール(データバックアップ必須)。

が提案されています。この回答からも、問題の根本解決が容易ではないことが伺えます。

2.3. ユーザーが事前に注意すべきこと

この事例から、Windows 11の大型アップデート(特に24H2のようなメジャーバージョンアップ)を適用する際には、以下の点に十分注意する必要があります。

- 事前の完全なデータバックアップは必須。

- 可能であれば、BitLocker/デバイスの暗号化を一時的に中断または無効化しておく(ただし、アップデート後に再有効化を忘れないこと)。

- アップデート前に回復キーを再確認し、確実にアクセスできる場所に保管しておく。

- 使用しているPCメーカーやマザーボードメーカーのウェブサイトで、該当アップデートに関する注意情報や、最新のBIOS/UEFI、TPMファームウェアが提供されていないか確認する。

特定のメーカーや機種で同様の問題が再現する可能性も示唆されているため、アップデートは慎重に行うべきです。コミュニティでの情報を注視することも重要でしょう。

第5部:上級者・システム管理者向け情報

ここまでは主に個人のPCユーザーを対象とした原因の考察、予防策、対処法を解説してきましたが、このセクションでは、より技術的な背景情報や、企業のシステム管理者が考慮すべき点について触れます。

1. BitLocker関連のMicrosoft公式ドキュメントとリソース

BitLockerに関するより詳細な技術情報やトラブルシューティングについては、Microsoftが提供する以下の公式ドキュメントやリソースが参考になります。常に最新情報を確認することが重要です。

- BitLocker 回復: 既知の問題 (Microsoft Docs): Microsoftが認識している回復に関する問題がリストされています。中には「存在しない BitLocker 回復パスワードの入力を求める Windows 10 のプロンプト」といった、まさに本記事で扱っている問題も記載されています。

- BitLocker の問題のトラブルシューティング (Microsoft Docs): BitLockerに関する広範なトラブルシューティングガイドラインが含まれています。

- BitLocker 回復キーを見つける (Microsoft Support): 回復キーを見つけるための具体的な場所や手順が解説されています。

- BitLocker の概要 (Microsoft Docs): BitLockerの機能、要件、展開シナリオなど、基本的な情報がまとめられています。

- Microsoft コミュニティ (Windows): 他のユーザーや専門家による議論、解決策の共有が行われています。特に技術的な問題解決に適している場合があります。

これらの情報源を参照する際は、可能な限り英語の原文(USサイト)も確認することが推奨されます。プレビュー版の段階で情報が公開されていたり、より詳細な技術情報が含まれていたりすることがあるためです。

2. グループポリシーによるBitLocker設定管理(概要)

企業環境などで多数のPCを管理する場合、グループポリシーを使用してBitLockerの設定を一元的に管理・強制することが可能です。

主な関連ポリシー設定項目:

- スタートアップ時に追加の認証を要求する: TPMのみ、TPM+PIN、USBキーなど、起動時の認証方法を設定。デバイスの暗号化のデフォルト(TPMキー保護のみ)と競合する設定に注意。

- BitLockerで保護されているオペレーティングシステムドライブの回復方法を選択する: 回復パスワード、回復キー、データ回復エージェントなどの使用を設定。デバイスの暗号化は回復パスワードのみを使用するため、「48桁の回復パスワードを許可しない」オプションは競合します。

- AD DS にオペレーティング システム ドライブの回復情報が格納されるまで BitLocker を有効にしない: ドメイン環境で回復キーをActive Directoryドメインサービスにバックアップすることを強制。デバイスの暗号化では、ドメイン参加時にこのバックアップが必須です。

これらのグループポリシー設定は、[コンピューターの構成]\[管理用テンプレート]\[Windows コンポーネント]\[BitLocker ドライブ暗号化] 以下にあります。意図しないデバイスの暗号化を防ぐ、あるいは適切に管理するためには、これらのポリシーを環境に合わせて構成することが重要です。

詳細はMicrosoftの「BitLocker グループ ポリシー設定」などのドキュメントを参照してください。

3. (補足)ログインパスワードが正しくても拒否される関連問題について

BitLocker回復キーの問題とは直接異なりますが、Windowsでは正しいはずのログインパスワード(PINコード含む)を入力してもサインインが拒否される、という別の種類の不具合も長らく報告されています。

原因としては、ユーザープロファイルの破損、システムファイルの不具合、キーボードレイアウトの問題、一時的な認証サービスの不調などが考えられますが、特定が難しい場合も。この問題への一般的な対処法としては、

- セーフモードでの起動とパスワード再設定

- ローカルアカウントでのサインイン試行

- パスワードリセットディスクの使用(ローカルアカウントの場合)

- Microsoftアカウントのオンラインでのパスワードリセット

- システムの復元

などがあります。BitLockerでドライブが暗号化されている状況でこのパスワード問題が併発すると、回復キーとパスワードの両方が通らないという二重苦に陥る可能性も。そのため、予防策としてローカル管理者アカウントとパスワードリセットディスクを作成しておくことは、BitLocker問題への備えと共通して重要と言えます。

第6部:2025年3月下旬以降の最新情報

BitLockerやデバイスの暗号化に関するトラブルは、OSのアップデートやセキュリティパッチの適用といったタイミングで新たに発生することがあります。このセクションでは、本記事の主要な改定以降に確認された、特に注意すべき最新情報についてお届けします。

1. Windows 10 May 2025 Update (KB5058379) 起因のBitLocker回復問題と対策

2025年5月中旬にリリースされたWindows 10向けの月例セキュリティ更新プログラム「KB5058379」(2025年5月13日頃配信)の適用後、一部の環境でPCがBitLocker回復キーの入力を求める画面で起動してしまう、という問題が複数の技術情報サイトやMicrosoftコミュニティで報告されました。

1.1. 問題の概要と現象

この問題が発生すると、KB5058379適用後の再起動時、あるいは使用中に突然、Local Security Authority Subsystem Service (LSASS) プロセスが予期せず終了するエラー(lsass.exeのクラッシュ)が発生することがあります。LSASSの異常終了は、Windowsのセキュリティ上重大な事象と判断されるため、システムが自動的に「自動修復」プロセスを開始。その結果、BitLockerでドライブが暗号化されているシステムでは、セキュリティ保護のために回復キーの入力が求められる状態に陥る、というものです。

ユーザーにとっては、通常のアップデート適用のつもりが、突然BitLocker回復画面が表示され、PCが使用できなくなるという深刻な状況に見舞われます。

1.2. 影響を受ける可能性の高かった環境

報告によると、この問題は特に以下の条件に合致する一部のWindows 10環境で発生しやすかったとされています。

- Intel vPro プラットフォームを搭載したPC

- BIOS/UEFI設定でIntel Trusted Execution Technology (Intel TXT) が有効になっている場合

ただし、これ以外の環境でも発生した可能性は否定できません。

1.3. Microsoftによる修正と推奨事項

Microsoftはこの問題を認識し、迅速に対応しました。このKB5058379に起因するLSASSのクラッシュとそれに伴うBitLocker回復問題に対処するため、2025年5月19日~20日頃に緊急の帯域外(Out-of-Band)アップデート「KB5061768」をリリースしました。

推奨される対応:

- Windows 10をご利用で、KB5058379を適用した後に問題が発生した、あるいはまだKB5058379を適用していないものの適用を検討しているユーザーは、速やかに最新の累積更新プログラム、特にこの修正を含むKB5061768(またはそれ以降にリリースされる累積更新プログラム)を適用することが強く推奨されます。

- Windows Updateを通じて自動的に配信されるほか、Microsoft Updateカタログからも手動でダウンロードし、インストールすることが可能です。

この修正プログラム(KB5061768)を適用することで、LSASSの予期せぬ終了問題が解決され、結果としてBitLocker回復キーが不必要に要求される事態を回避できるとされています。

1.4. 一時的な回避策(修正プログラム適用前、または適用できない場合)

修正プログラムKB5061768がリリースされる前、あるいは何らかの理由ですぐに適用できない状況下での一時的な回避策として、以下の方法が一部で報告されていました。

- BIOS/UEFI設定で「Intel VT for Direct I/O (VT-d)」および「Intel Trusted Execution Technology (Intel TXT)」を一時的に無効にする。

ただし、これらの機能を無効にすることは、システムのセキュリティレベルや仮想化機能に影響を与える可能性があるため、あくまで一時的な対処であり、根本的な解決策はMicrosoft提供の修正プログラムの適用です。これらの設定を変更する場合は、その影響を十分に理解し、自己責任において慎重に行ってください。問題解決後は、元の設定に戻すことを検討する必要があります。

1.5. ユーザーが取るべき行動のまとめ

- Windows 10をご利用の場合、Windows Updateを確認し、修正プログラムKB5061768(またはそれ以降の累積更新)が適用されているか確認してください。未適用であれば速やかに適用します。

- もしKB5058379を適用後にBitLocker回復キーを要求された場合は、まずは慌てずに回復キーを入力して起動を試みてください。

- 起動できた場合は、直ちにWindows Updateを実行し、KB5061768を適用します。

- もしKB5058379適用後に起動できず、回復キーも不明な場合は、この記事の「第3部:緊急対処! 突然BitLocker回復キーを要求された場合の解決フロー」で解説している一般的な回復手順を試すことになりますが、その前に可能であれば別のPCから修正プログラムの情報を確認し、可能であればオフラインでの適用なども検討する必要が出てくるかもしれません(ただし、これは高度な対処となります)。

このようなOSのアップデートに起因する突発的な問題は、BitLockerを利用しているユーザーにとって大きなリスクとなり得ます。日頃からの回復キーの確実な管理と、システムバックアップの重要性が改めて浮き彫りになった事例と言えるでしょう。

(今後、このセクションには、2025年3月下旬以降に発生・報告されたBitLocker関連の重要な新しい情報があれば追記していきます。)

Q&A:よくある質問と回答

本記事で解説したBitLockerやデバイスの暗号化に関するトラブルについて、読者の皆様から寄せられそうな疑問や、より深く理解するための補足情報をQ&A形式でまとめました。

1. そもそもBitLockerと「デバイスの暗号化」は何が違うのですか?

BitLockerはWindows Pro/Enterprise/Educationエディションに搭載されているフル機能のドライブ暗号化機能で、より詳細な管理や設定(グループポリシーによる強制、PIN/USBキー認証など)が可能です。一方、「デバイスの暗号化」はWindows Homeエディションにも搭載されている機能で、BitLockerの限定版とも言えます。通常、Microsoftアカウントでのサインインとモダンスタンバイ対応PCで自動的に有効になることが多く、ユーザーが意識せずに利用しているケースが見られます。

※ 現状、**Windows Homeの場合、最新のインストールメディアでクリーンインストールした場合や新しいPCを購入した場合は、デフォルトで「デバイスの暗号化」が有効になっている**と考えてください。

2. BitLocker回復キーはどこで確認できますか?また、いくつありますか?

回復キーは通常、Microsoftアカウント(aka.ms/myrecoverykey)、USBメモリに保存したファイル、紙に印刷したものなど、複数箇所にバックアップされている可能性があります。BitLockerを有効にするたび、またはキー保護手段が変更されるたびに新しいキーが生成される場合があるため、複数の回復キーが存在することがあります。常に最新かつ正しいキーがアクセスできる場所にあるか確認することが重要です。

※ OSの初回セットアップ時(OOBE)の自動保存の仕組みがうまく動作せず、Microsoftアカウントに自動保存されない場合があるため、必ずご自身で確認し、手動でのバックアップも行うことを強く推奨します。

3. 「デバイスの暗号化」が有効になっているか、どうすれば確認できますか?

Windowsの設定アプリ(Windowsキー + I)を開き、「プライバシーとセキュリティ」>「デバイスの暗号化」で確認できます。Pro版などでは、「コントロールパネル」>「システムとセキュリティ」>「BitLocker ドライブ暗号化」で詳細な状態を確認できます。より確実には、管理者権限のコマンドプロンプトで manage-bde -status と入力する方法がおすすめです。

4. 意図せずBitLocker回復キーを求められた場合、データは暗号化されているのでしょうか?

必ずしも完全に暗号化されているとは限りません。本記事「第1部:補足」で解説したように、BitLockerが「中断状態」にある場合や、OSの誤動作によって回復キーが要求されても、実際にはディスクの暗号化が完了していないケースも少なくありません。ただし、「デバイスの暗号化」がデフォルトで有効になっていた場合は、実際に暗号化されている可能性が高いです。確認方法については、本記事「第3部:緊急対処!」内の「4.1. ドライブが実際に暗号化されているか確認」をご参照ください。

5. ログインパスワードは正しいのに、Windowsにサインインできない場合、BitLockerの問題ですか?

直接的にはBitLockerの問題とは限りませんが、間接的に関連する場合があります。Windowsのログインパスワード問題は、ユーザープロファイルの破損、システムファイルの不具合、キーボードレイアウトの不一致など、BitLockerとは別の原因で発生することもあります。ただし、BitLockerが有効な環境でこの問題が併発すると、両方の解決が必要になり、状況がより複雑になります。本記事「第5部:上級者・システム管理者向け情報」の「3. (補足)ログインパスワードが正しくても拒否される関連問題について」も参考にしてください。

6. 高速スタートアップを無効にすると、PCの起動は遅くなりますか?

最近のPC、特にSSDを搭載している場合は、高速スタートアップを無効にしても起動時間の体感的な変化は数秒程度であることがほとんどです。むしろ、起動時の安定性向上や、USBデバイスの認識問題の解決など、他のメリットが得られる場合もあります。リスク軽減のためには無効化を推奨します。

7. TPMを無効にすることは、Windows 11の利用に影響しますか?

はい、大きく影響します。Windows 11はシステム要件としてTPM 2.0を必須としているため、TPMを無効にするとWindows 11がサポート対象外の状態となり、セキュリティ機能や将来の大型アップデートの適用に問題が生じる可能性があります。一時的なトラブルシューティング目的以外では、TPMを無効にすることは推奨されません。

8. 最新のWindows Updateが原因で回復キーを求められた場合、どうすればいいですか?

まずは本記事「第6部:2025年3月下旬以降の最新情報」に記載されている、該当するアップデートに関する情報や、Microsoftから提供されている修正プログラム(帯域外アップデートなど)の有無を確認してください。修正プログラムがリリースされている場合は、それを適用することで問題が解決する可能性が高いです。未解決の場合は、同記事「第3部:緊急対処!」の一般的な解決フローを試みることになります。

9. 最終的にOSをクリーンインストールするしかない場合、データは救出できますか?

クリーンインストールは最終手段ですが、事前にデータのバックアップが取れていればデータは保護できます。もしドライブがBitLockerによって暗号化されている場合でも、回復キーが手元にあればデータ復旧は可能です。しかし、回復キーが不明で実際に暗号化されている場合は、専門のデータ復旧業者への依頼が必要になるなど、自力での救出は極めて困難になります。日頃からのデータバックアップの重要性を再認識してください。

10. BitLockerで暗号化されたドライブをデータ復旧業者に依頼して修復してもらうことは可能ですか?

BitLockerで正しく暗号化されたドライブからデータを復旧する場合、「正しい回復キー」があれば、専門業者によるデータ復旧は可能です。業者はその回復キーを使用してドライブを復号化し、データを取り出します。

しかし、本記事でも触れているように、BitLockerが有効なはずなのに回復キーが存在しない、あるいは正しい回復キーを入力しても受け付けられない、といった「BitLockerの誤動作や不正な動作が原因で回復キーが機能しない」ケースの場合、業者に依頼してもデータ復旧は極めて困難、または不可能です。これは、データが「正規のキーでロックされていない」、あるいは「キー自体が存在しない」という状況であり、BitLockerの仕組みを回避してデータを復旧する技術は、現在のところ存在しないためです。

一部で「BitLocker暗号化からの復旧可能」と謳う業者もいますが、それは多くの場合、実際には暗号化が完了していなかったり、回復キーがどこかに存在していたりするケースを指している可能性があります。もし回復キーが不明で、かつドライブが完全に暗号化されている状況であれば、データの復旧は絶望的と考えるべきでしょう。このため、日頃からの回復キーの確実な管理と、システム全体のバックアップが何よりも重要になります。

最後に

最後まで記事をお読みいただき、ありがとうございました。

BitLockerやデバイスの暗号化に関する予期せぬトラブルは、多くのユーザーにとって頭の痛い問題ですが、適切な知識と事前の準備があれば、そのリスクを大幅に減らし、万が一の際にも冷静に対処できます。本記事が、その一助となれば幸いです。

この記事中の広告リンクについて

この記事中の広告リンク一覧です。

記事本文中の広告リンク

この記事にはありません。

サイドバーやヘッダー部分などの広告

広告が表示されています。

業者名や商品名など

この記事では明示的にプロモーションとして取り扱っているものはありません。

ただし、過去のプロモーションなどで取り扱った商品名や企業名などがプロモーション目的ではなくとも記載されている場合があります。

過去のプロモーションなどで取り扱った企業名は、できる限りステマ規制に関する表示についてのアフィリエイト等関連業者名一覧の項で記載していますので、お手数ですがそちらでご確認ください。

コメント